工控安全渗透

目录

工控安全渗透

工业控制系统的结构和场景

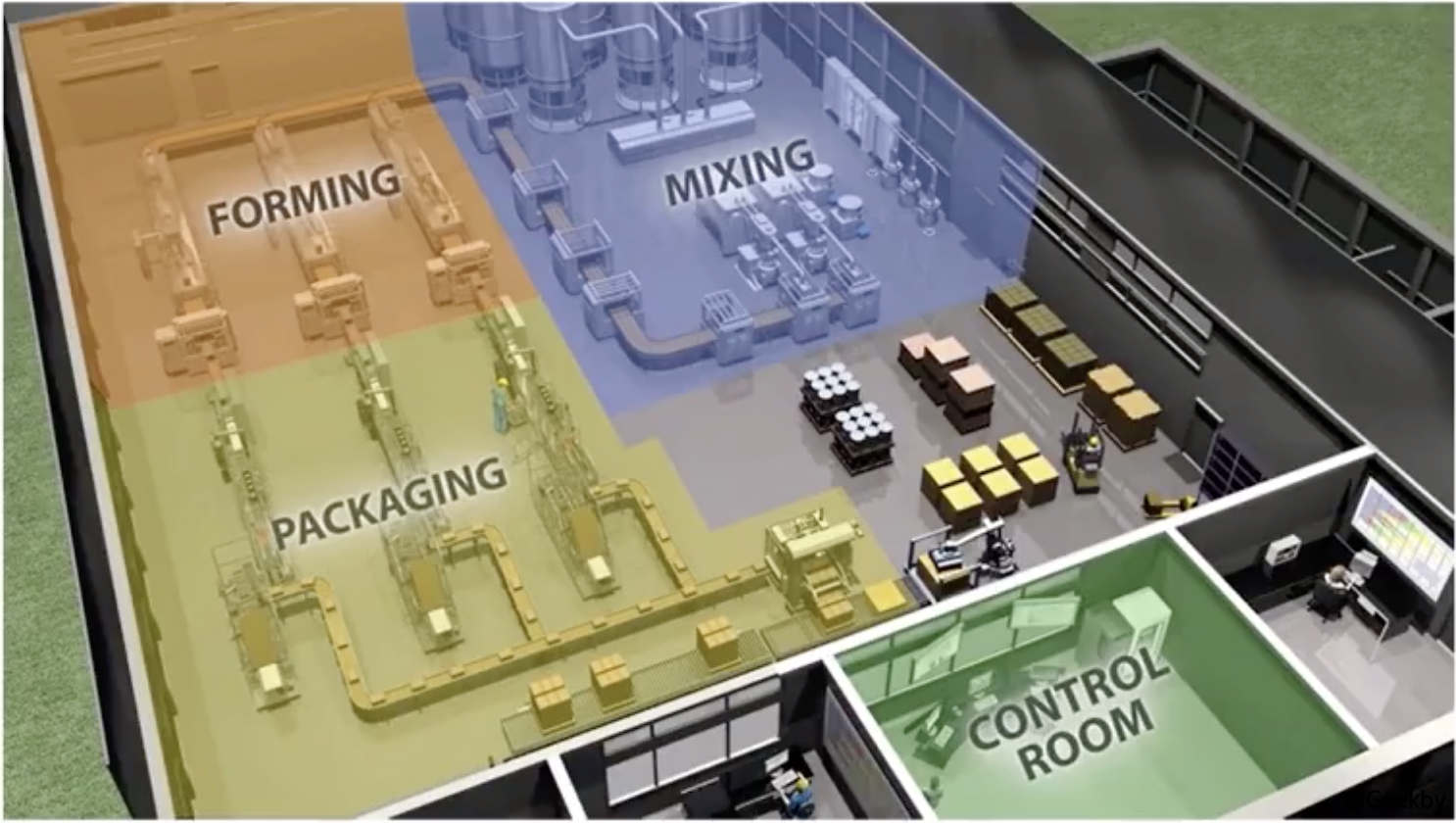

工业控制系统场景——啤酒厂

- 啤酒工厂布局

- 监控总控室

- 生产线设备

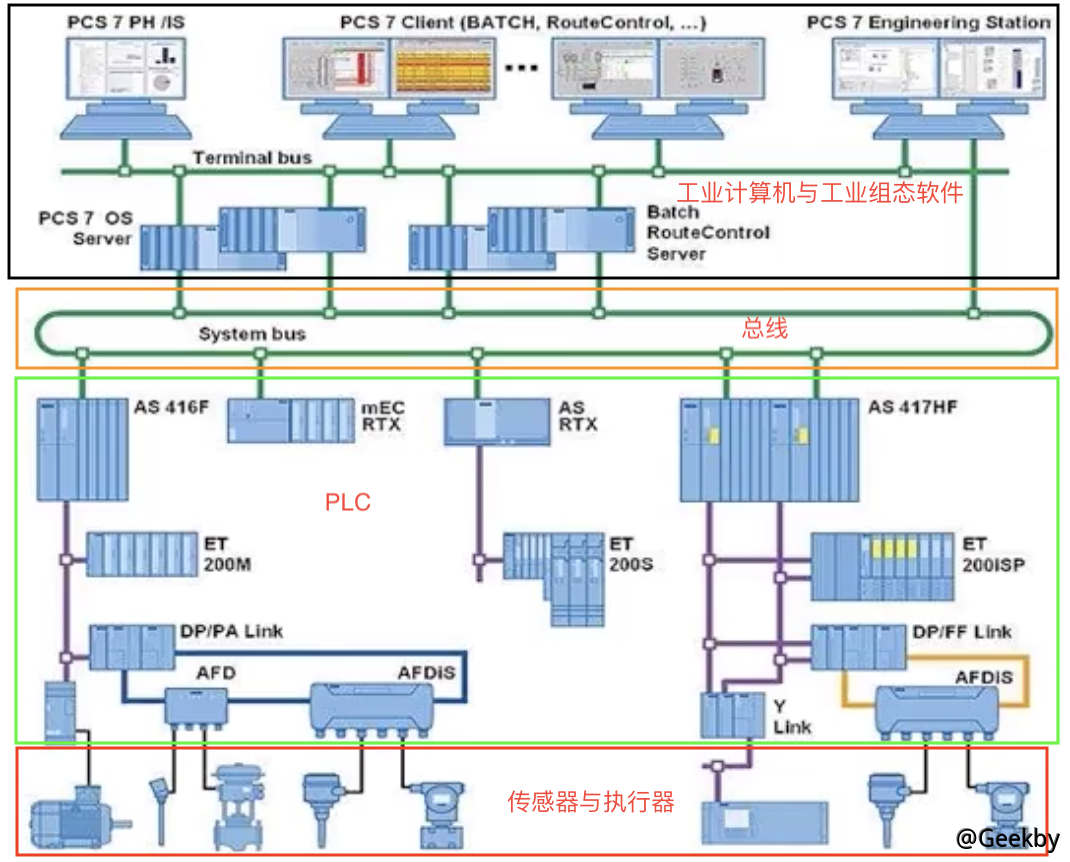

工业控制系统结构

- 传感器和执行器

- 可编程控制器(PLC)

- 工业网络及现场总线

- 工业计算机及工业组态软件

工业控制系统应用场景

- 过程自动化控制系统

- 应用在流程行业,比如:石油,化工,医药。冶金,水处理

- 对应的控制系统:DCS(集散控制系统)居多,大型 PLC 为主,单台控制器 IO

点数(传感器与执行器的数量)多数在2000 点以上,全冗余架构

- 工厂自动化控制系统

- 应用在离散行业,比如:汽车,港口,烟草

- 对应控制系统:主要以 PLC 为主,采用和设备捆绑为主,单台控制IO点数

少于2000点,单机为主

工业控制系统厂商和产品介绍

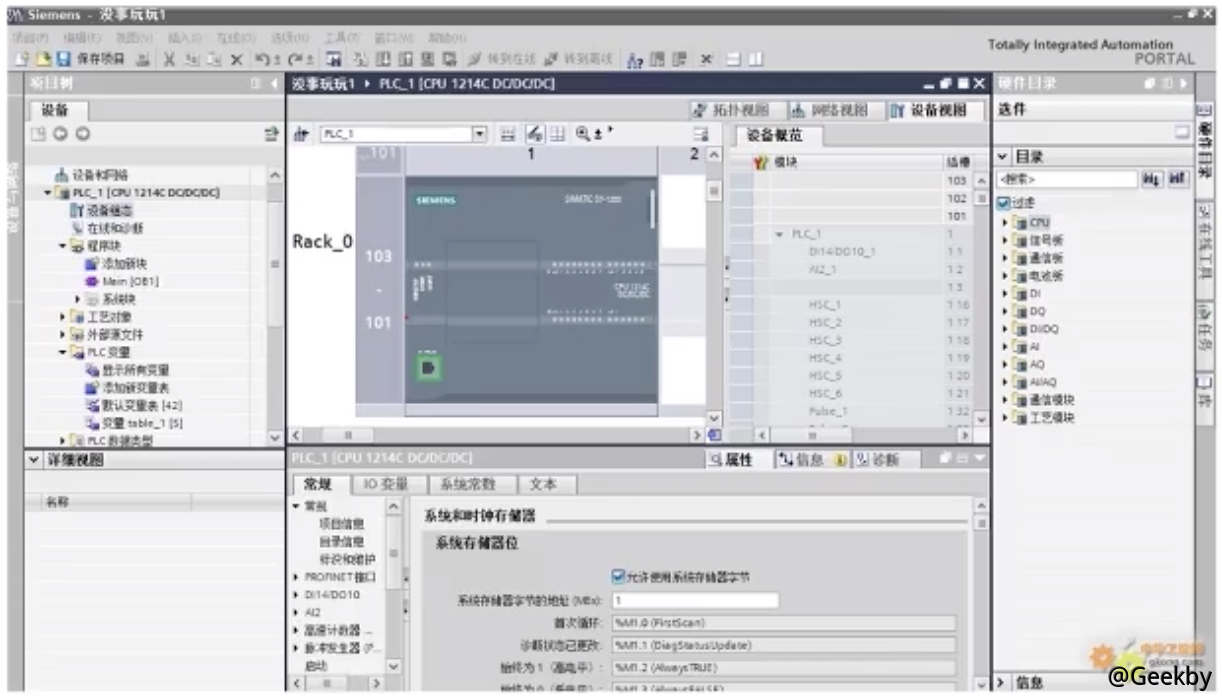

Siemens——控制系统家族

- s7-1500 控制系统

- S7-1200 控制系统

- S7-300/400 控制系统

- S7-WINAC 控制系统(PC 模拟 PLC,多用于高校研究)

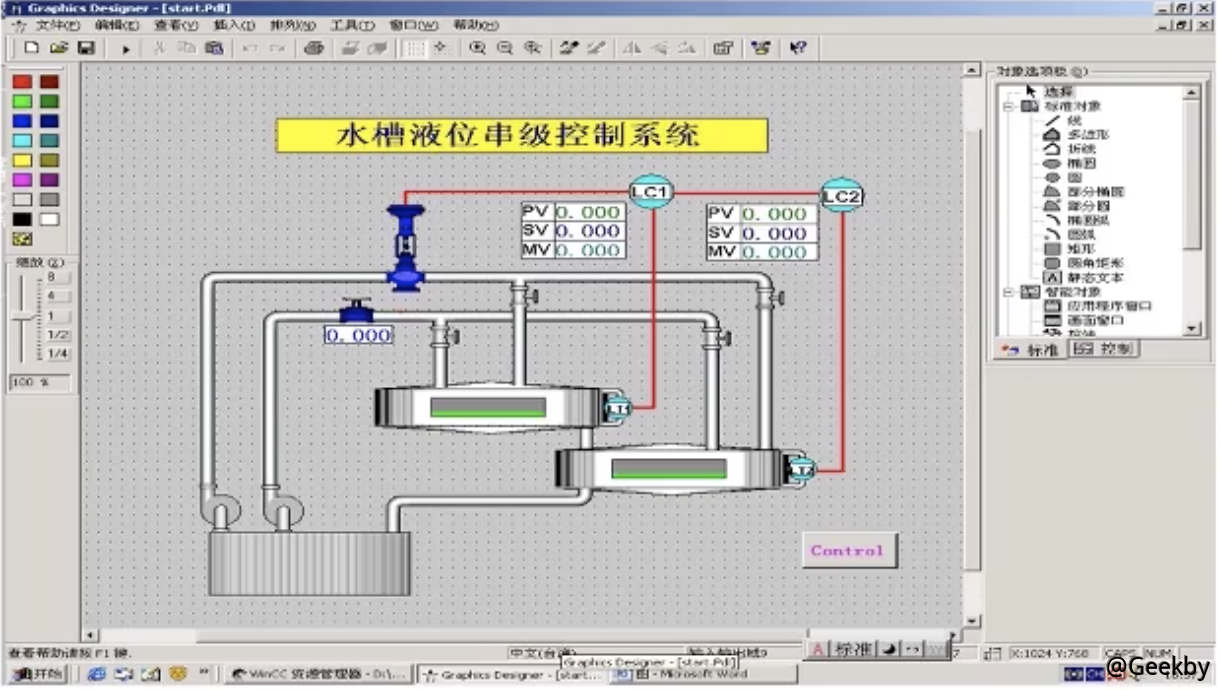

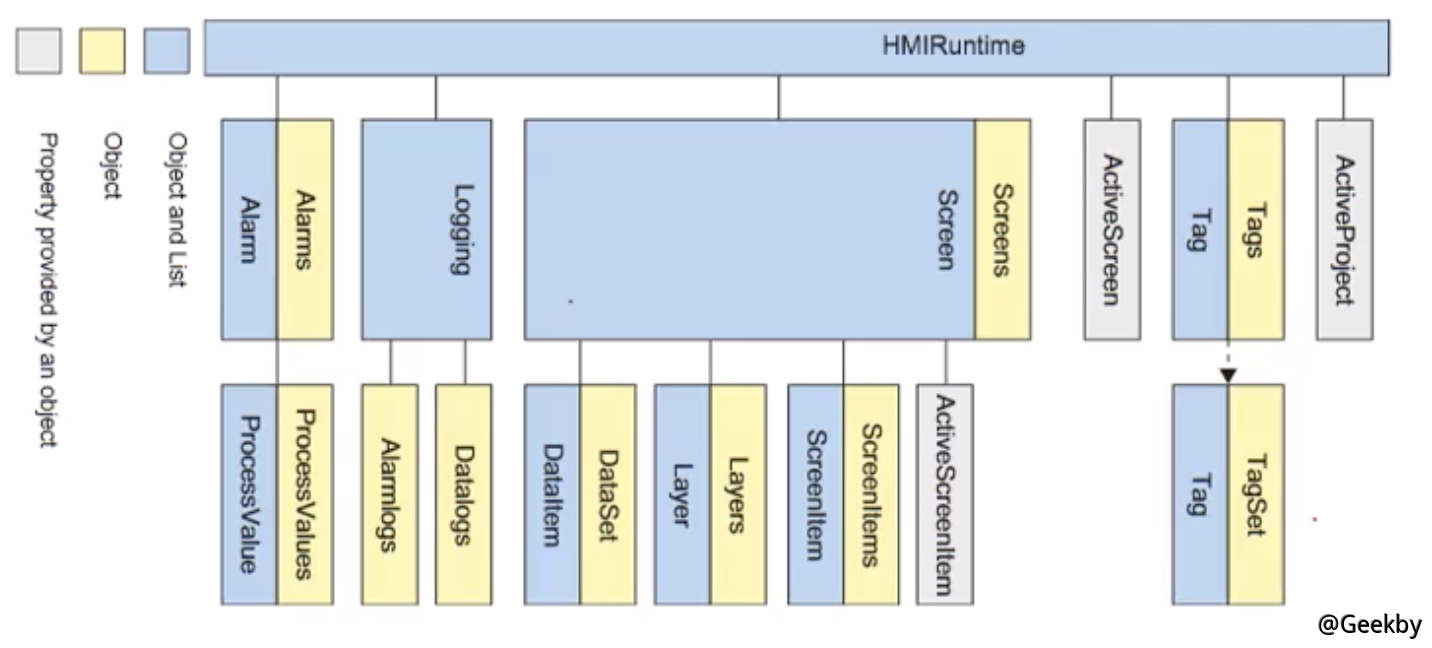

Siemens——组态家族

- TIA 博图/Step7(编程)

- WINCC 组态监控软件(监控)

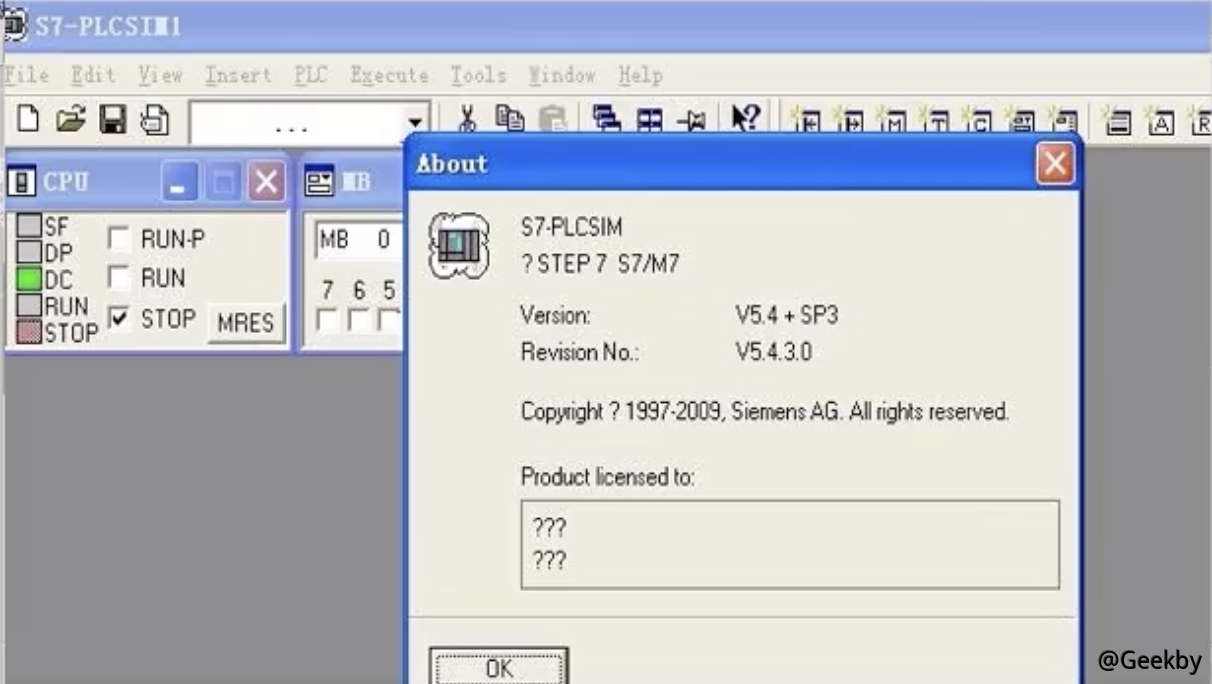

- PLCSIM 模拟仿真软件(前期模拟仿真)

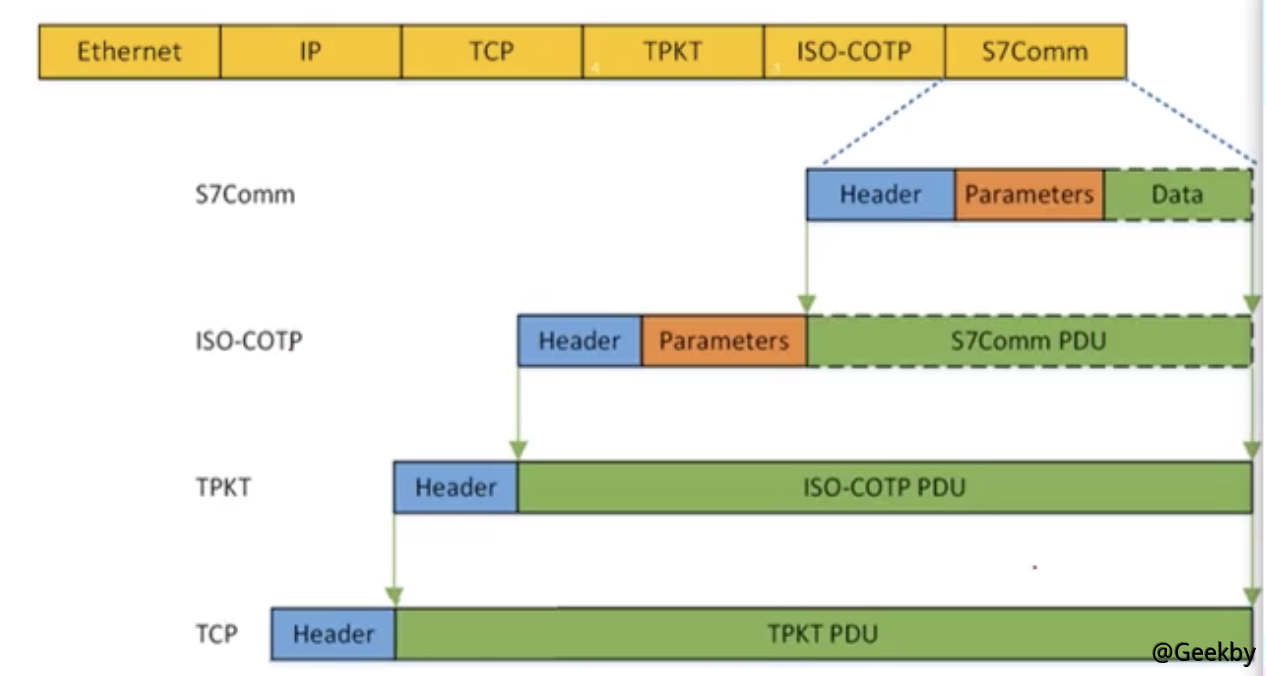

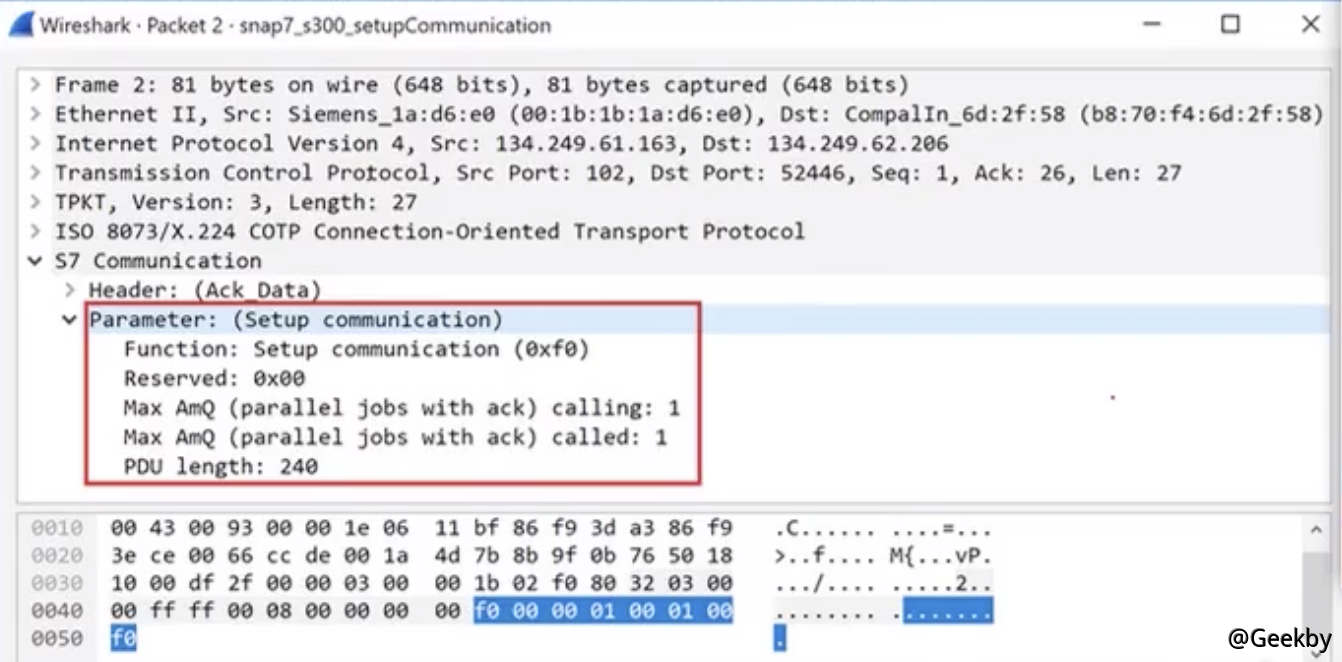

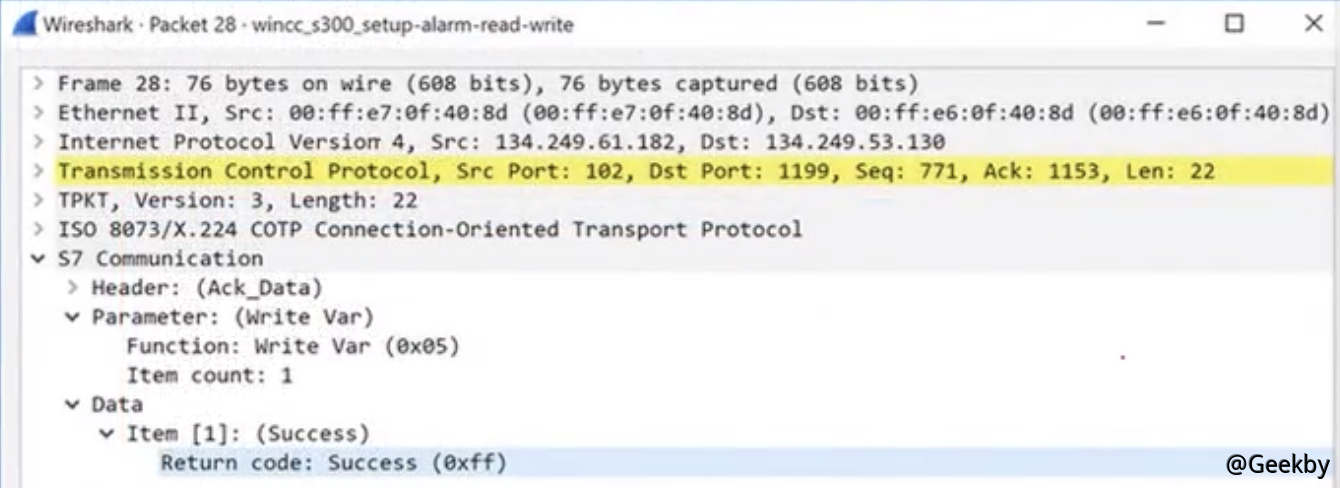

Siemens——通讯协议及端口

- S7 Comm协议(私有协议)

- 通讯端口(102)

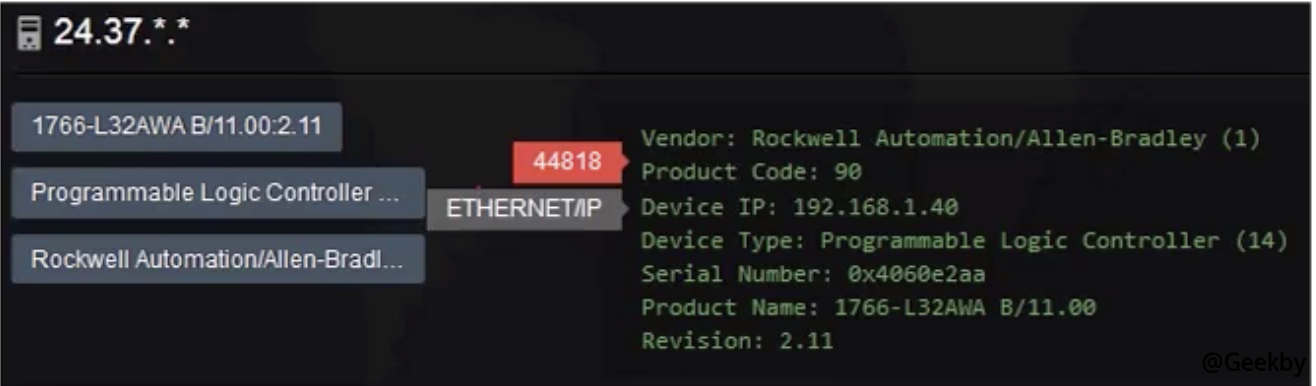

Rockwell Automation——控制系统家族

- Controllogix 控制系统

- Compactlogix 控制系统

- MicroLogix 控制系统

- Softlogix 控制系统

Rockwell Automation——组态家族

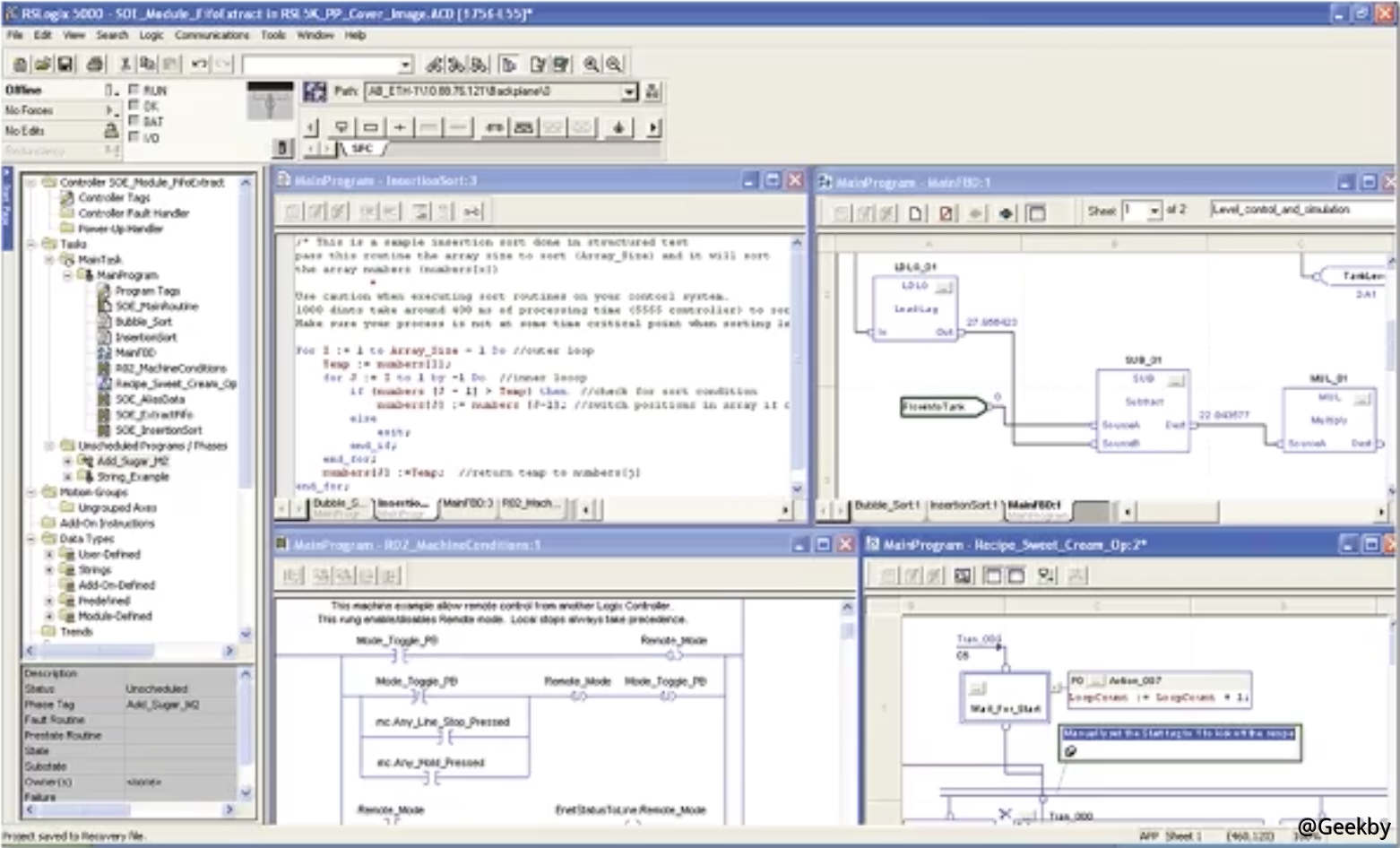

- Studio5000/RSLogix 5000组态软件

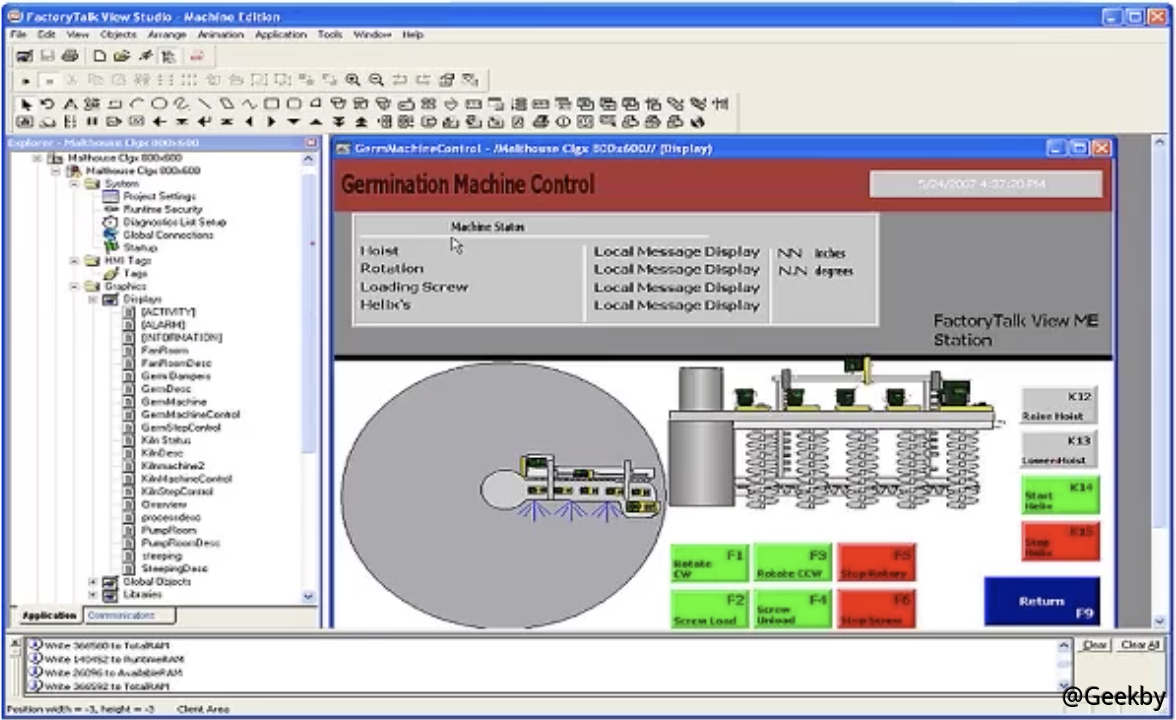

- FactoryTalk SE 组态监控软件

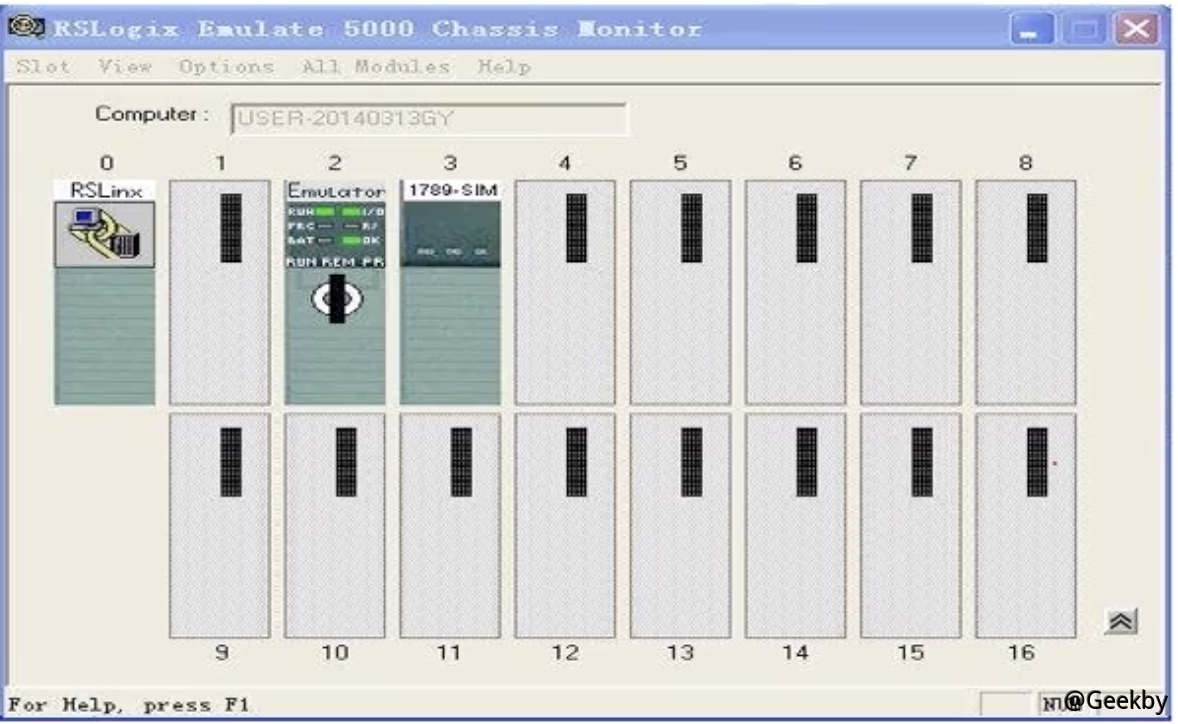

- Emulation 模拟仿真软件

Rockwell Automation——通讯协议及端口

- Ethernet/IP(公开协议)

- 通讯端口 44818/2222

工业控制系统脆弱性分析

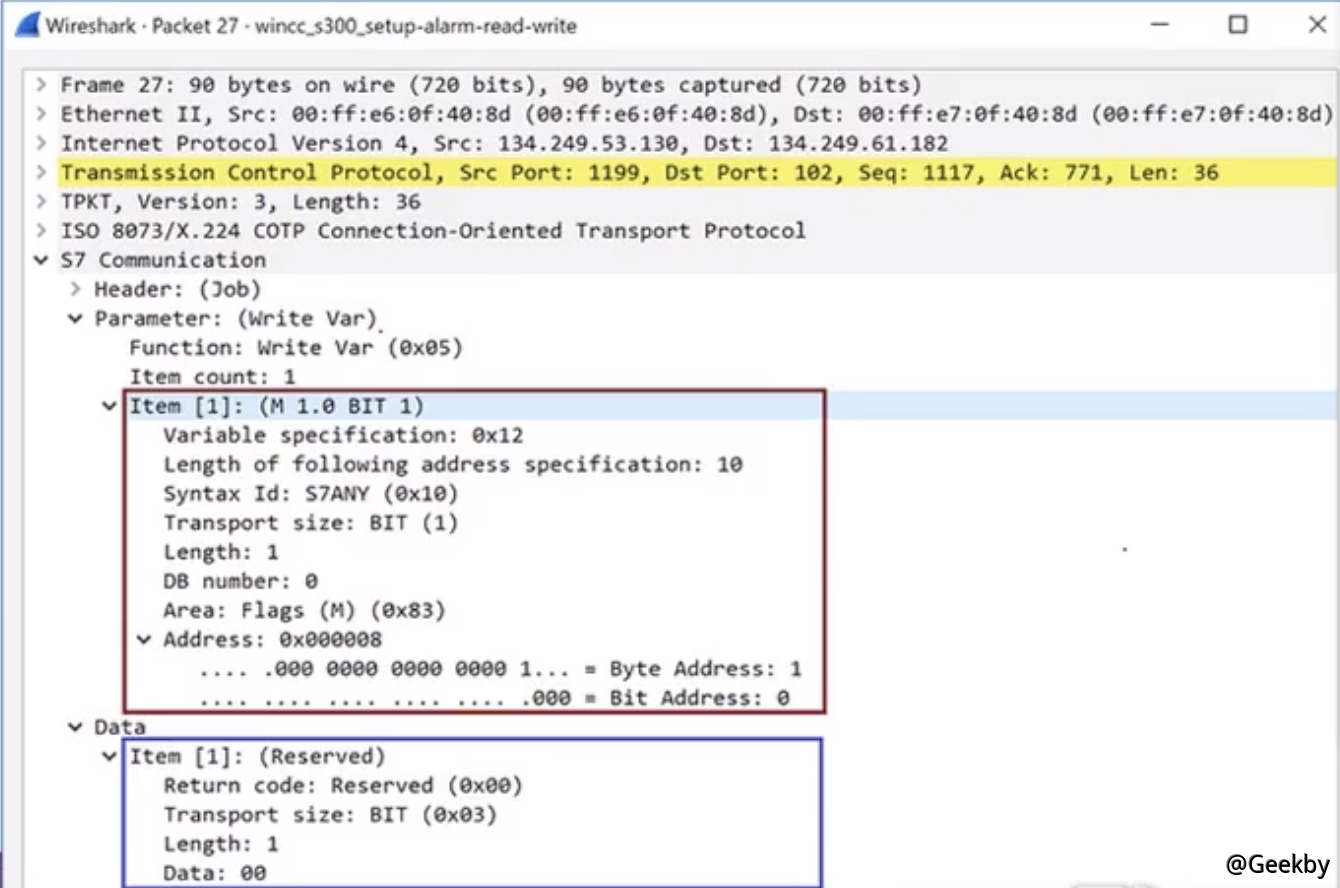

工业控制协议漏洞

- 所使用的工业控制协议缺乏身份认证

- 工业控制系统所使用的协议缺乏授权机制

- 所使用的工业控制协议缺乏加密保护

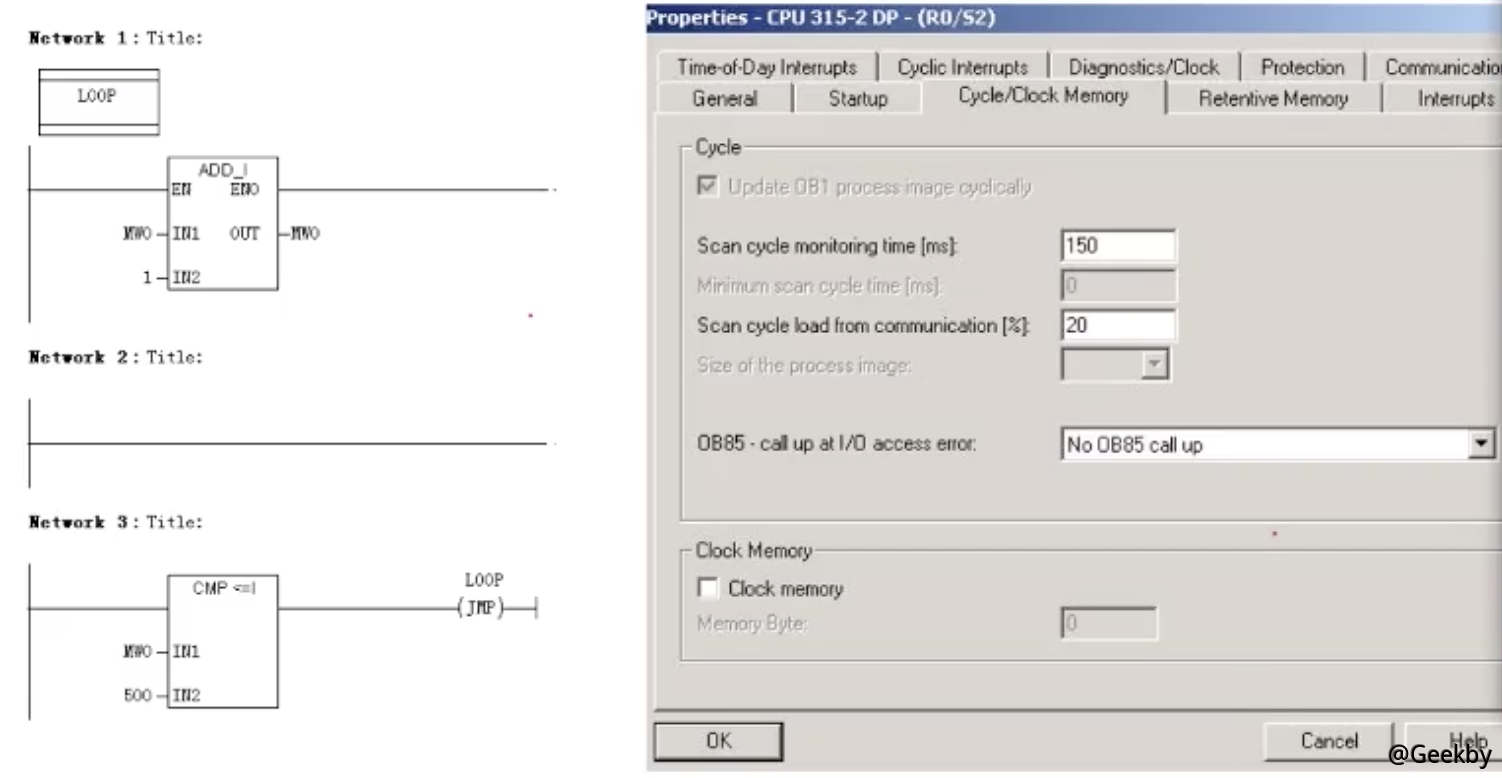

PLC 代码逻辑漏洞

- 计算逻辑漏洞

- 看门口超时漏洞

- 缓冲区溢出漏洞

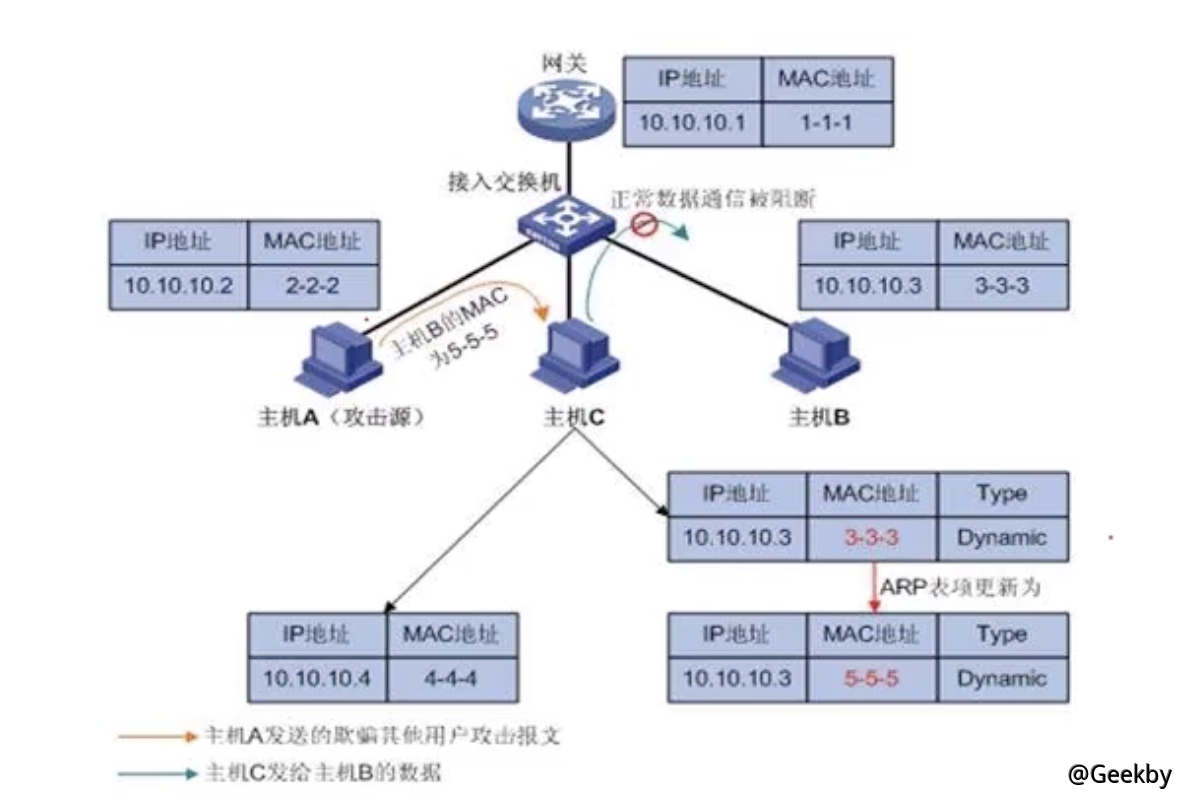

工业以太网链路漏洞

- MAC泛洪攻击

- ARP溢出/中间人攻击

- 环网beacon协议攻击

- VLAN跳转攻击

- 交换机WEB漏洞攻击

主机安全漏洞

- 防火墙关闭

- 没有杀软防护

- 缺乏USB准入

- Windows本身漏洞

- SMB v1.0 Port 445

- RDP Port 3389

- AD 域攻击

- DNS 污染攻击

组态软件漏洞

- DoS 拒绝服务攻击

- 缓冲区溢出漏洞

- COM 服务组件未授权访问漏洞

- SQL 数据库注入漏洞

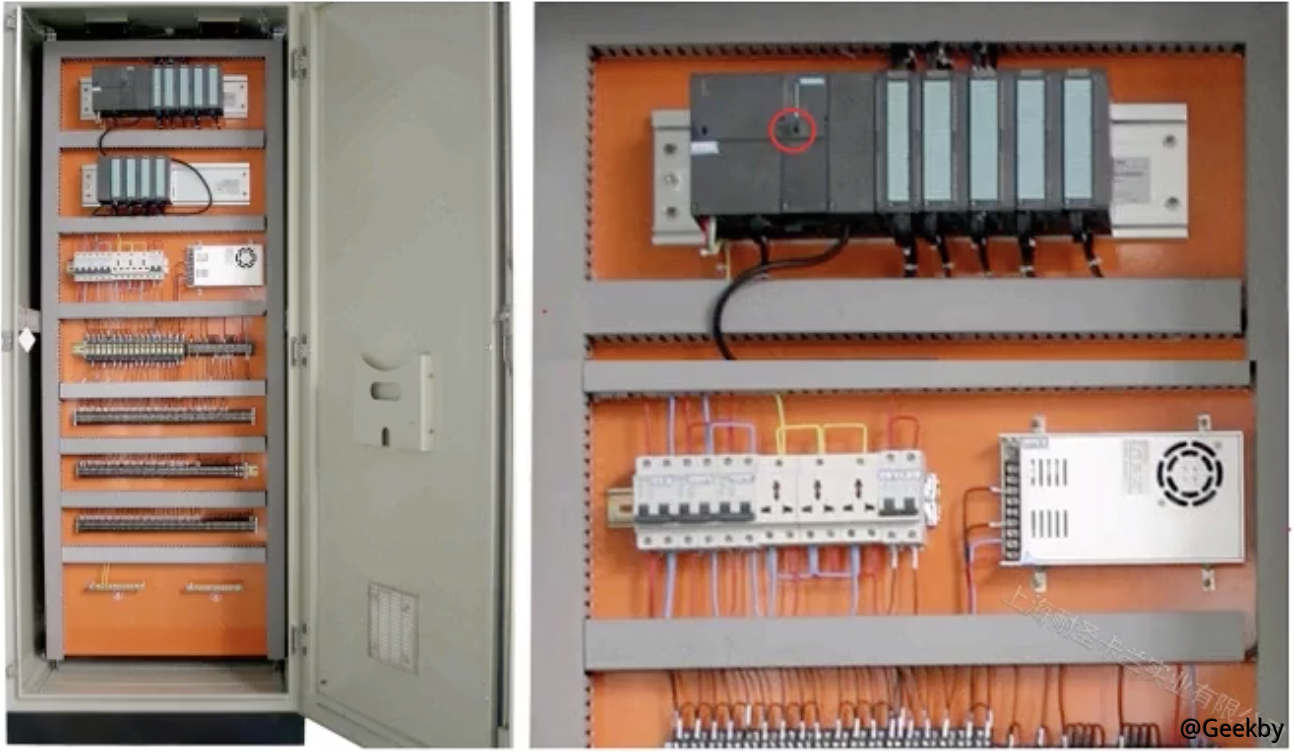

物理安全漏洞

- 设备所在地无防护

- 机房机柜未上锁

- 网络端口未加固

- 控制器钥匙未拔出

- 供电电源为单路

- 接地系统不完善

工业控制系统渗透工具利用

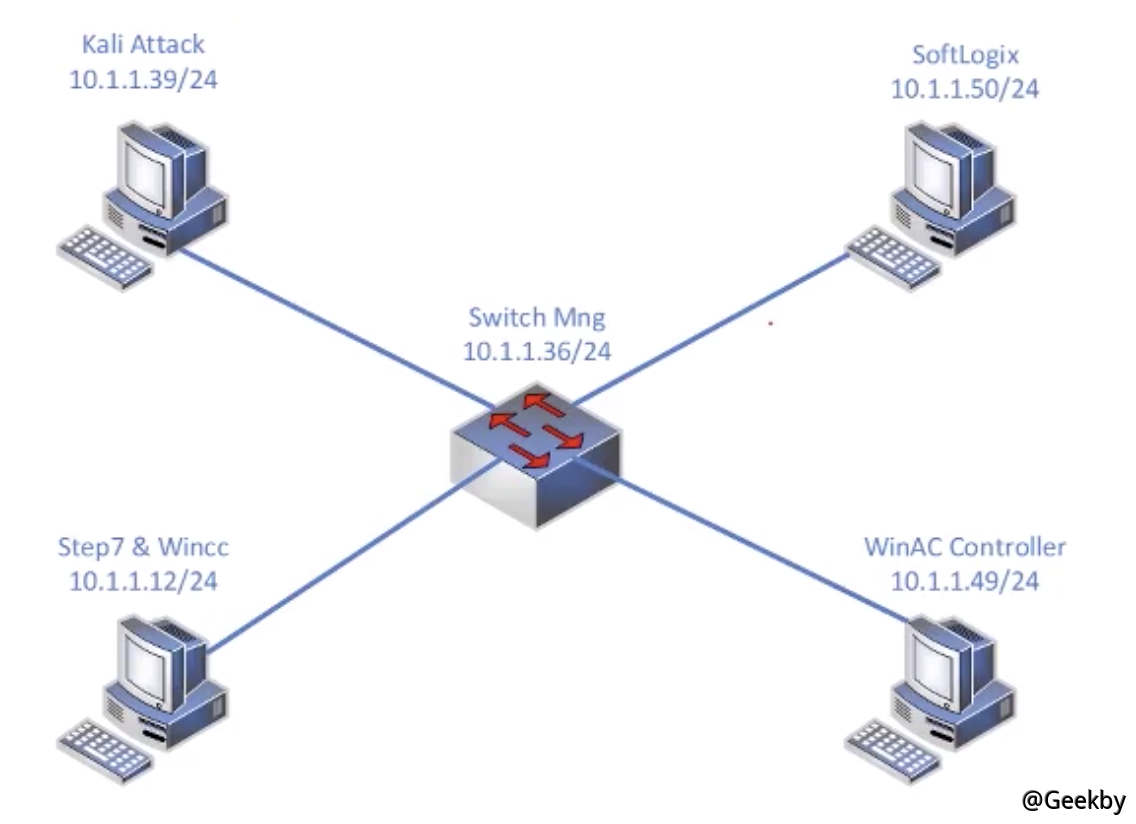

Demo 场景

nmap 指纹扫描

|

|

参考:https://github.com/jianshting/NMAP-NSE-SCADA

Yersinia 二层网络的攻击

|

|

参考:https://github.com/tomcat/yersinia

Snap7 协议层的攻击

- s7 Client.exe

MSF 主机攻击和后渗透

- 对PC主机的渗透和控制(和传统内网渗透一样)

ISF 工控渗透工具

- 开源的工控渗透框架

参考:https://github.com/dark-lbp/isf

工业控制系统安全防御

区域边界

工业防火墙、区域防火墙、网闸

网络安全

交换机空余端口关闭、native VLAN、禁用 CDP 或:LLDP、握手包报文加密

主机安全

杀软、防火墙、基线安全、U口准入、应用白名单

控制器安全

协议加密、注入控制、身份认证

物理安全

接地安全、双路供电、电柜上锁