Hack The Box —— Blocky

目录

Hack The Box —— Blocky

信息搜集

nmap

|

|

|

|

开放了21、22、80 端口。

尝试搜索 ProFTPD 1.3.5a 版本的漏洞,发现未授权文件复制漏洞,利用 msf 测试,无法利用。

访问 80 端口,是一个简单的 WordPress 站点, 利用 wpscan 工具进行扫描:

|

|

得到以下信息:

| 用户名 | notch |

|---|---|

| 主题 | twentyseventeen |

| 插件 | akismet - v3.3.2 |

未发现相关漏洞。

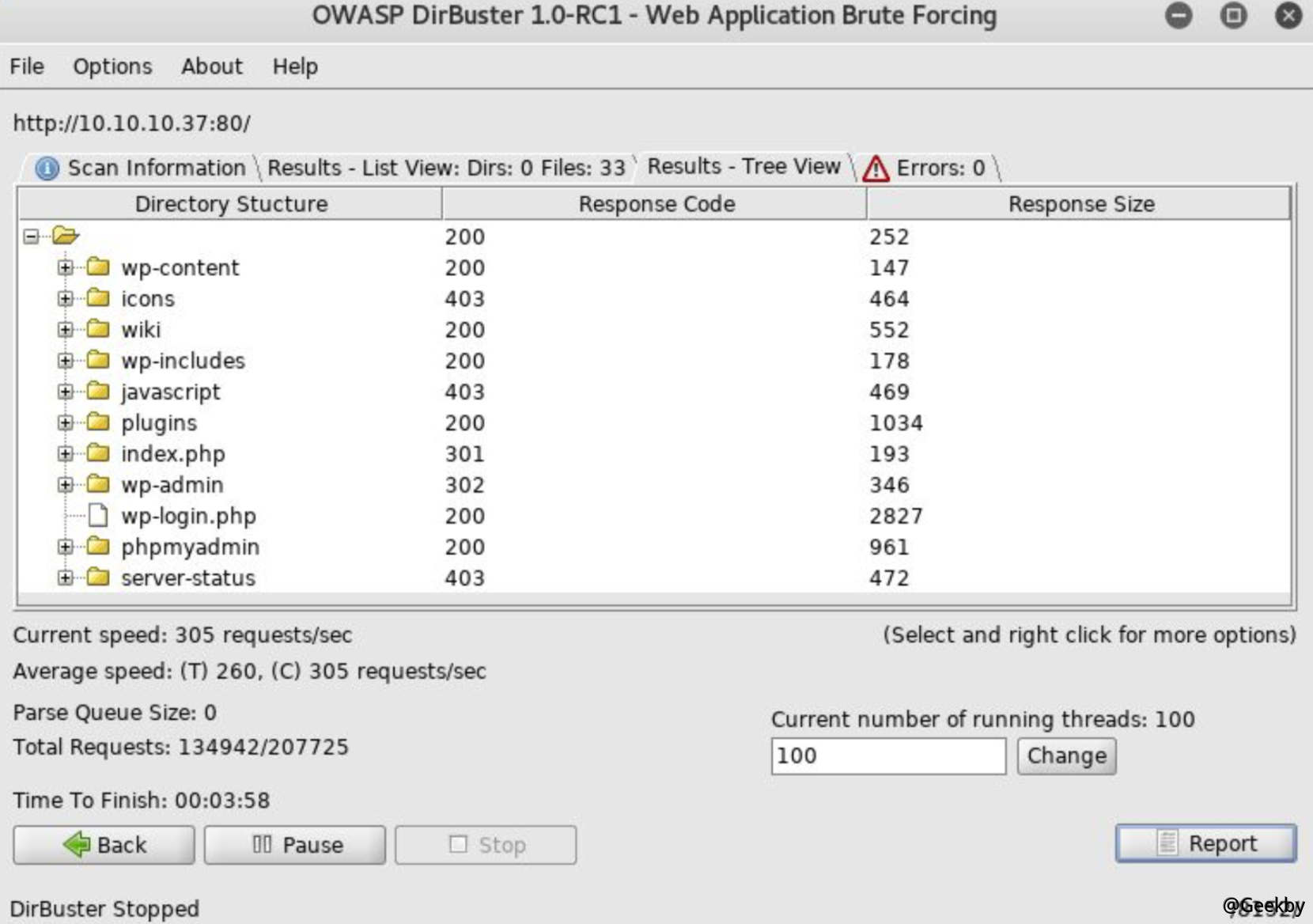

目录爆破

使用 dirbuster 工具,得到以下结果:

发现了一个 plugins 目录,由于正常的 wp 插件目录存放在 wp-content/plugins 下,访问

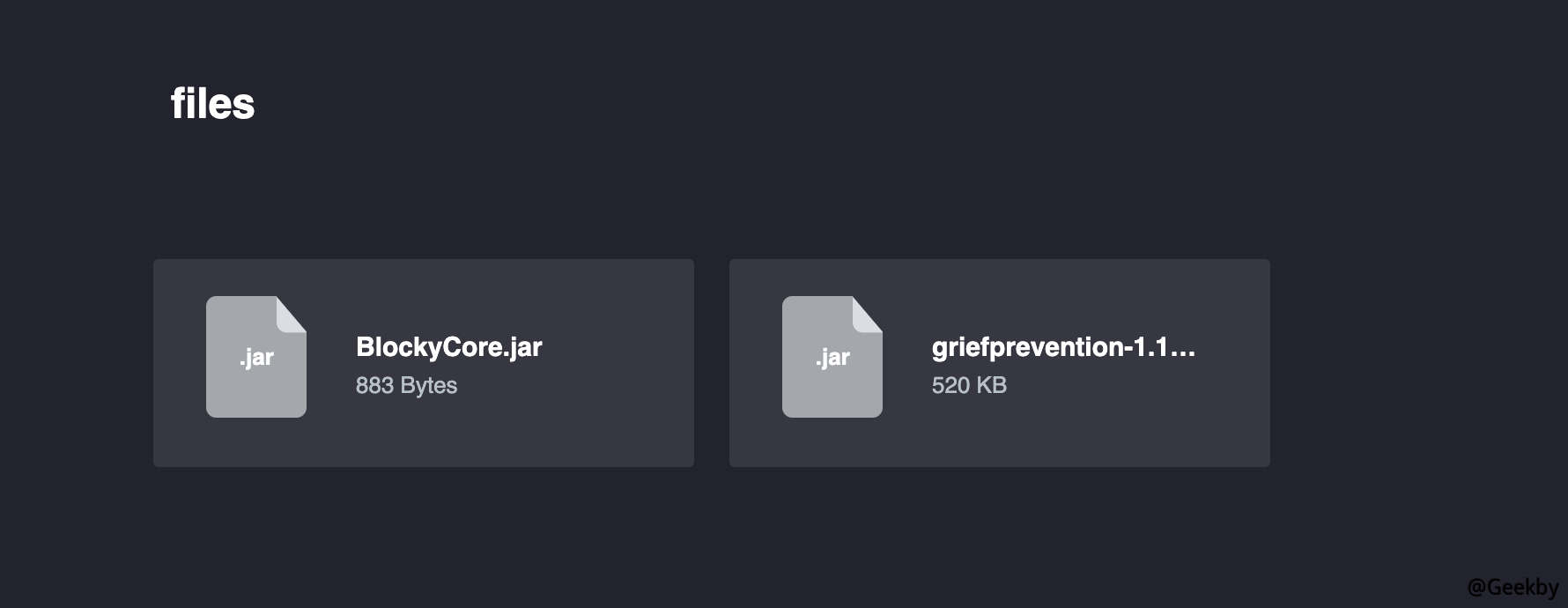

该目录,得到两个 jar 包:

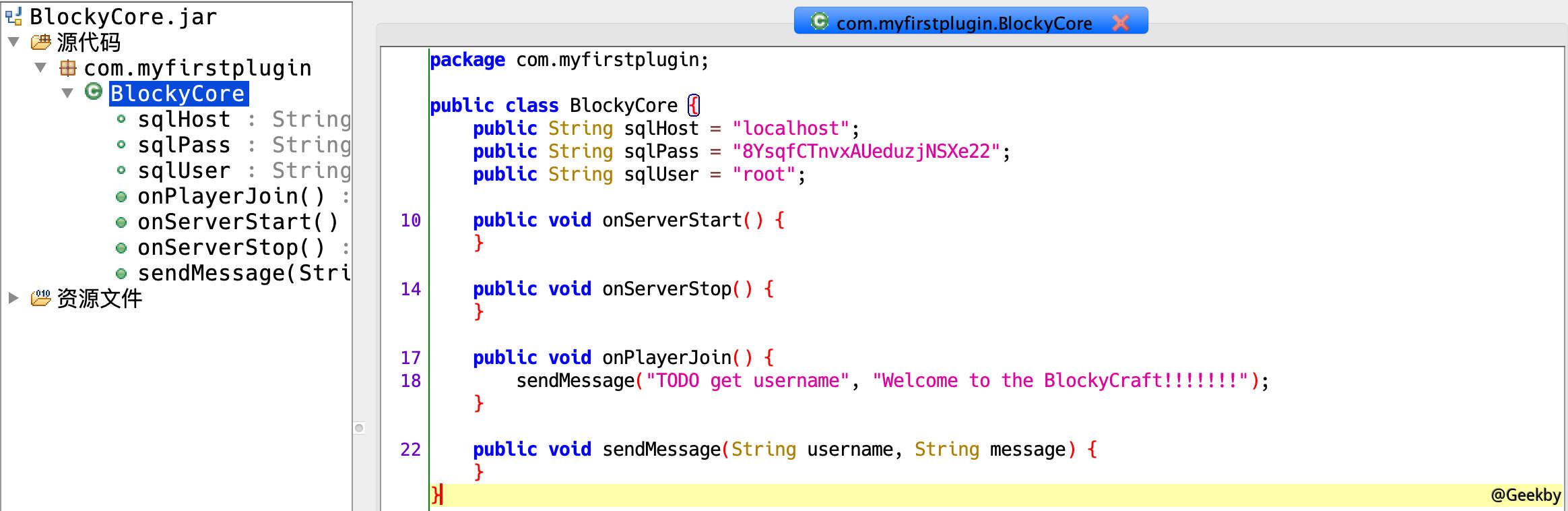

将 jar 包下载到本地,反编译,得到数据库的用户名的密码:

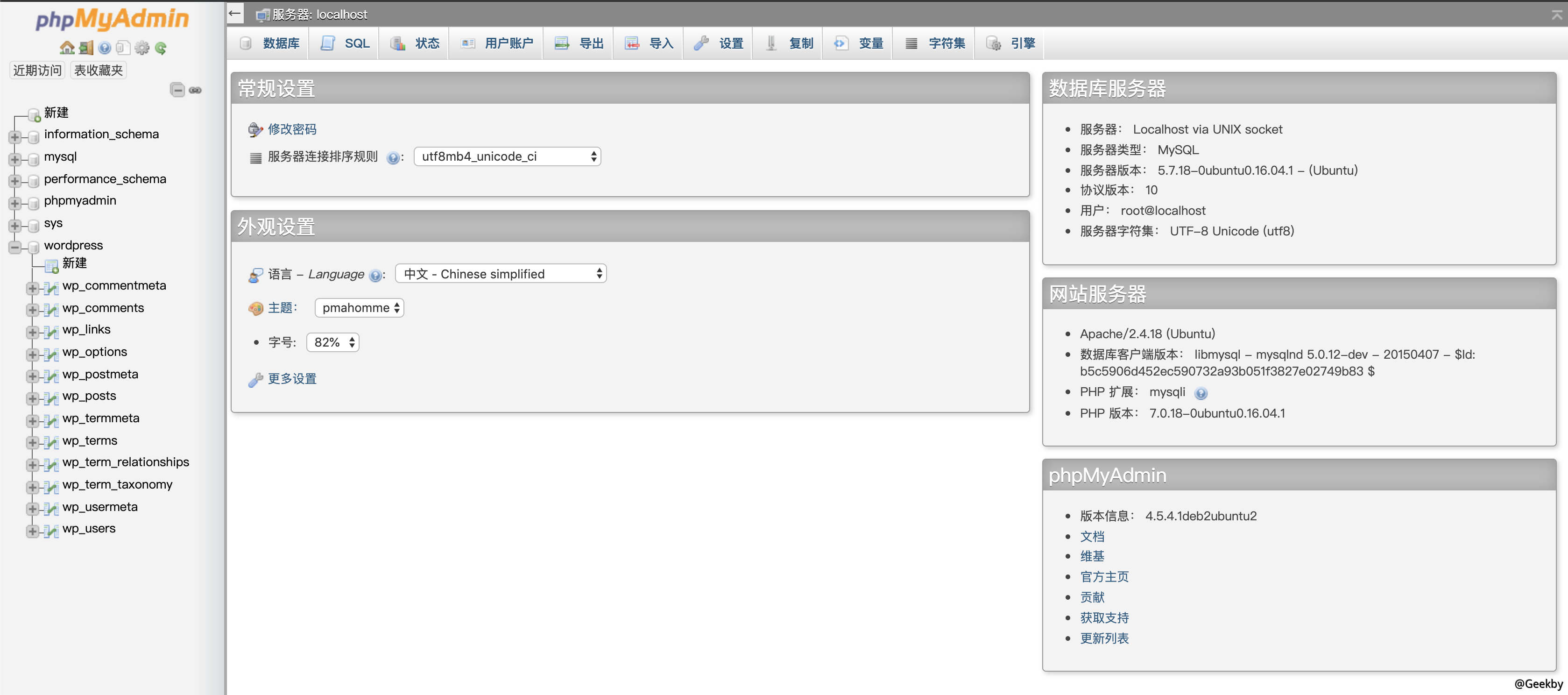

尝试使用该密码登录 phpmyadmin,发现成功登录:

漏洞利用

在现有的基础上,尝试使用 sql语句 读文件,首先查看可读目录的范围:

|

|

但是目录被限制,转而其它思路。

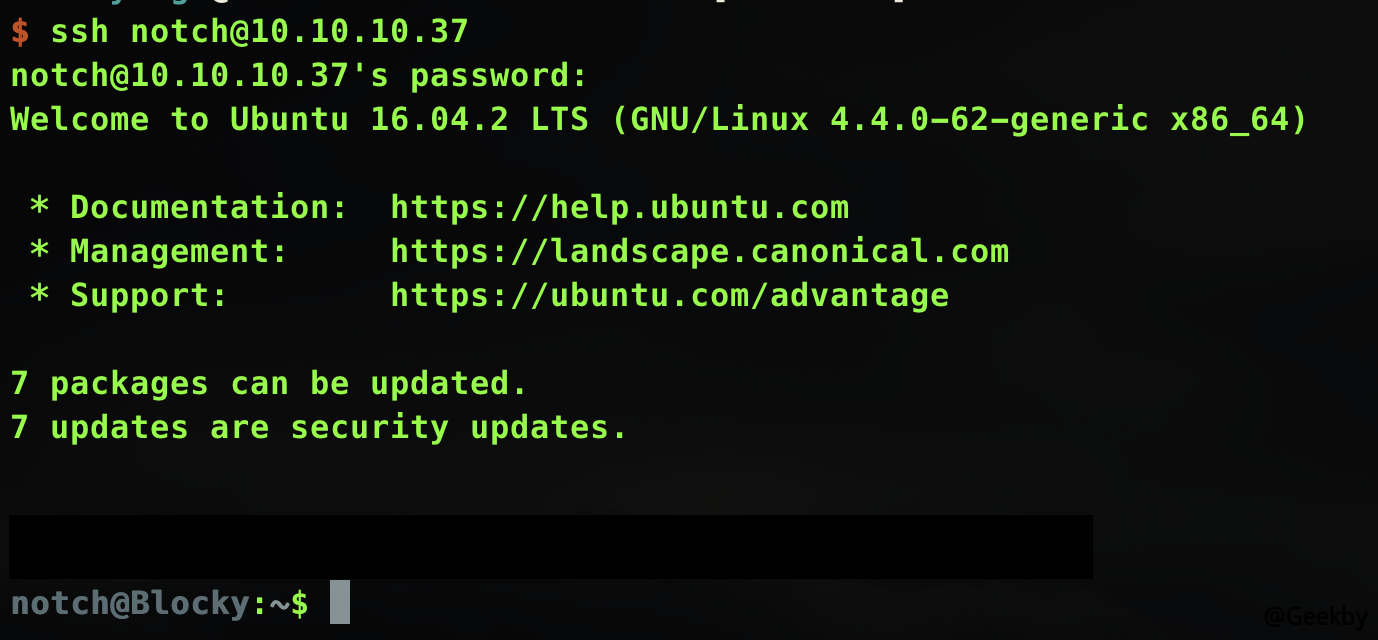

想到密码可能重复利用,遂利用 notch 账户和 mysql 的密码登录 ssh。

发现可以登录。

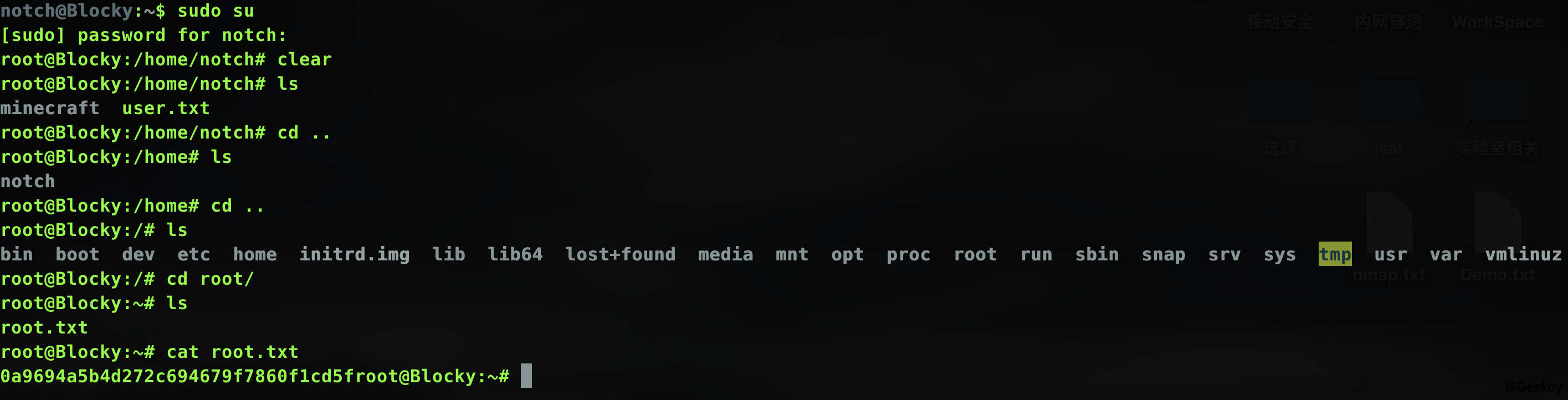

查看 user.txt 获得第一个 flag。

尝试权限提升,但是试了好多方法都不行,突然想到再次用相同的密码切到 root 用户,发现成功切到 root。

查看 root.txt,得到第二个 flag。